CERTIFICADOS SSL EN SITIOS DE LA BANCA EN BOLIVIA

INTRODUCCIÓN

Como parte del programa PAPJ - Programa de apoyo al Profesional Junior que organiza Yanapti SRL y también como parte de las investigaciones que nuestra empresa realiza se ha tomado como objetivo llamar la atención sobre el impacto técnico y psicológico que tiene un candado en la conexión HTTPS.

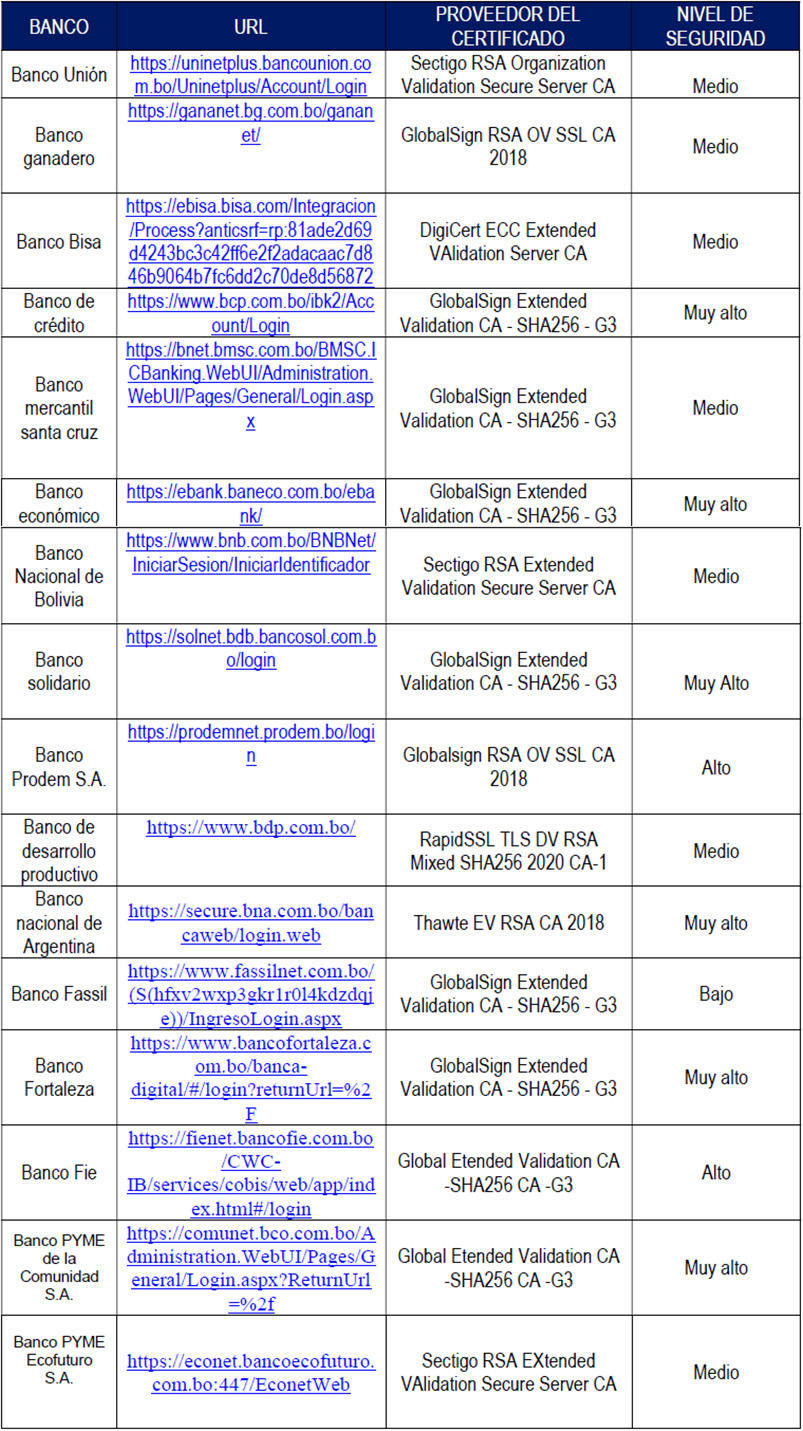

Se realizó una verificación de los certificados SSL en los sitios de transacciones online de las bancas de Bolivia donde se tomaron los siguientes puntos:

- Identificar los proveedores de los certificados SSL a los sitios.

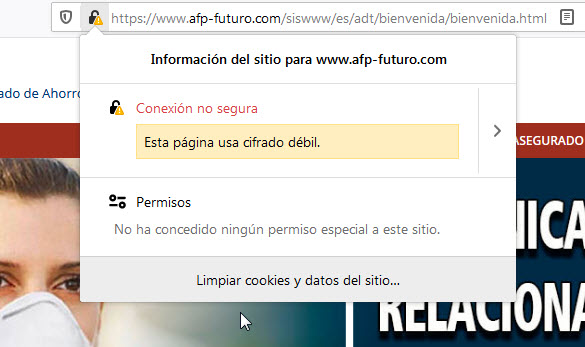

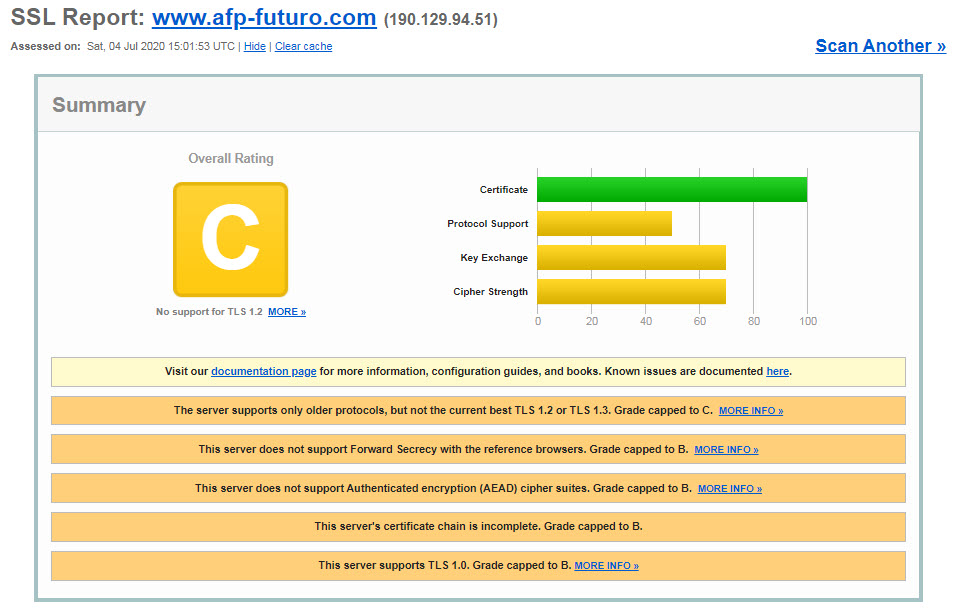

- Nivel de seguridad de seguridad de seguridad del certificado digital tomando en cuenta parámetros como los cifrados de encriptación, el tamaño de la llave publica, la renegociación de las claves y los protocolos soportados por el sitio.

Sin duda alguna se realizaron esfuerzos para identificar posibles debilidades de seguridad en los certificados que podrían permitir que un atacante remoto capture el tráfico de red y pueda descifrar los datos cifrados dentro de transacción bancaria.

No solo debe parecer, sino también ser

NOTA: Se ha tomado solo un sitio transaccional de cada banco como ejemplo. En algunos casos se tiene Banca personas y banca empresas en servidores separados.

RESUMEN DE RESULTADOS

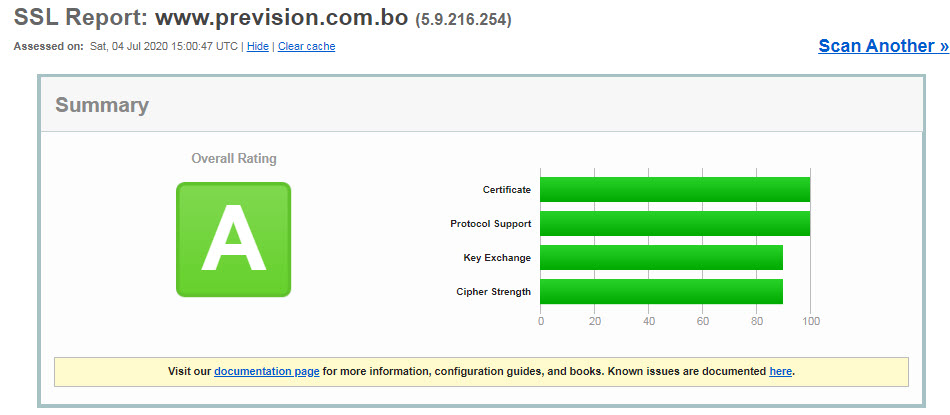

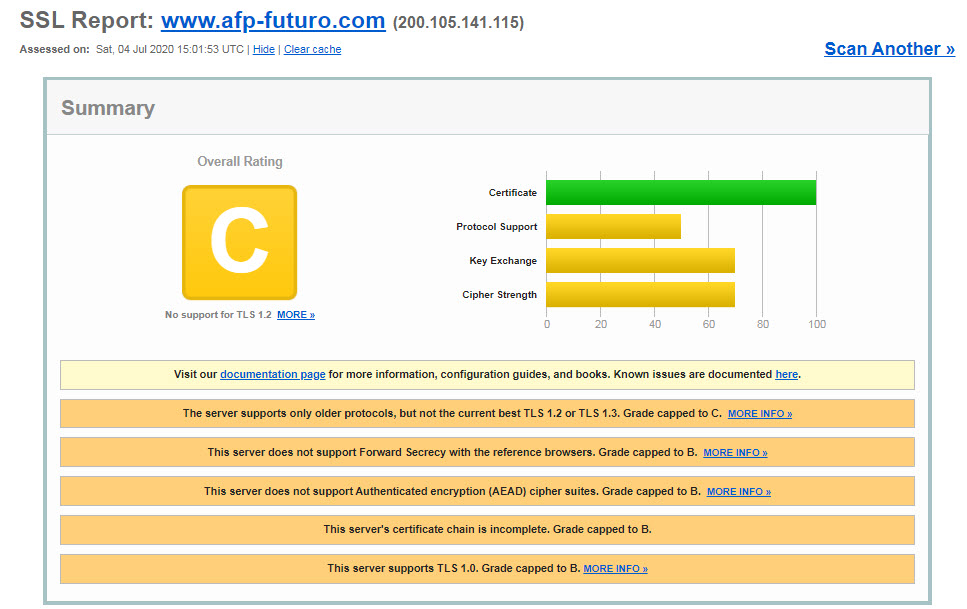

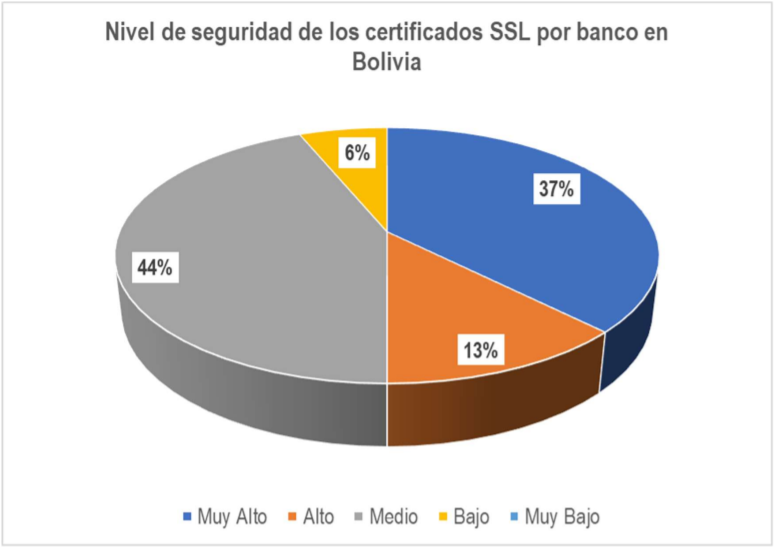

Se realizo la verificación de certificados SSL para cada uno de los bancos ya mencionados en el apartado de alcances, donde se llego a ver que la mayoría de estos cumplen con un nivel de seguridad alto a excepción de algunos bancos que reportan un nivel de seguridad medio en la implementación de certificados SSL, para comprender esto es importante tener en cuenta la siguiente tabla:

Nivel de seguridad Muy Alto

Se considera un nivel de seguridad Muy alto ya que se cumplen con los parámetros como los cifrados de encriptación, el tamaño de la llave publica, la renegociación de las claves y los protocolos soportados por el sitio de forma que estos se consideren seguros.

Nivel de seguridad Alto

Se considera un nivel de seguridad Alto ya que se cumplen con 3 de los 4 parámetros de los cuales se considera los cifrados de encriptación, el tamaño de la llave publica, la renegociación de las claves y los protocolos soportados por el sitio.

Nivel de seguridad Medio

Se considera un nivel de seguridad Medio ya que se cumplen con 2 de los 4 parámetros de los cuales se considera los cifrados de encriptación, el tamaño de la llave publica, la renegociación de las claves y los protocolos soportados por el sitio.

Nivel de seguridad bajo

Se considera un nivel de seguridad Medio ya que se cumplen con 1 de los 4 parámetros de los cuales se considera los cifrados de encriptación, el tamaño de la llave publica, la renegociación de las claves y los protocolos soportados por el sitio.

Nivel de seguridad Muy bajo

Se considera un nivel de seguridad Medio ya que no cumple con ninguno de los parámetros dados.

Dentro del proceso de revisión se pudo identificar que la mayoría de los sitios de transacciones de las distintas bancas cumplen con un nivel de seguridad alto en los certificados como se muestra a continuación:

AUTORES

Este trabajo ha sido dirigido por el Ing. Guido Rosales y ejecutado por el Lic. Jhosep Noel Ticona Trujillo

Jhosep Noel Ticona Trujillo - entusiasta de la tecnología y el mundo de la ciberseguridad, titulado en la Universidad Mayor de San Andrés como Licenciado en Informática.

Actualmente tiene certificados en el campo de la ciberseguridad como CPHE y CSPFC.

Además, es miembro activo de plataformas de Try Hack Me y Hack the box.

Jhosep participa del PAPJ - Programa de Apoyo al Profesional Junior de Yanapti SRL.

Adjuntamos una breve explicación del Ing. Rosales sobre este trabajo:

También puede ver resultados anteriores

Y no solo es el sector financiero:

PENDIENTE

Esperamos extender el análisis a todo el sector regulado por ASFI: Cooperativas, IFDs, servicios complementarios, etc.