Curso: Nivel de madurez con NETHO e ISO 27001:2022

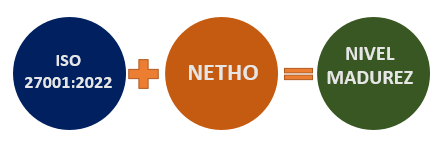

Está orientada a realizar el diagnóstico del nivel de madurez de los procesos del CLIENTE en aspectos relacionados con seguridad de la información y la identificación de riesgos, para la implementación de un Sistema de Gestión de Seguridad de la Información basado en la estándar ISO 27001:2022.

Considerando que existen diferentes variables se ha diseñado una metodologia PROPIA denominada NETHO.

Metodologia NETHO

EVALUACIÓN DE LA MADUREZ NORMATIVA

Etapa orientada a la revisión de políticas, normas y procedimientos vigentes o planificados formalmente. En esta fase de evaluación se consideran documentos aprobados formalmente o documentos en proyecto.

Se toma en cuenta los siguientes puntos:

- Gestión de Riesgos

- Política de Seguridad

- Gestión de Activos

- Estructura de control interno y/o Auditoría interna

EVALUACIÓN DE LA MADUREZ ESTRATEGICA

Etapa orientada a la revisión de la filosofía de dirección a nivel de Comités de Negocio, planes estratégicos y decisiones de inversión donde se considere tanto el valor agregado la seguridad y mitigación del RIESGO EN SEGURIDAD

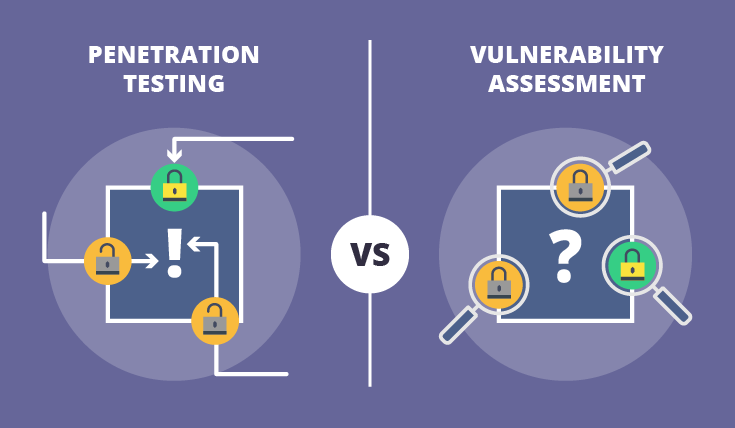

EVALUACIÓN DE LA MADUREZ TECNOLÓGICA

En esta fase se determina la capacidad del negocio para cumplir sus políticas y los lineamientos de seguridad. El resultado determina la correspondencia entre los recursos tecnológicos y las exigencias de tanto de seguridad como de ciber seguridad. Se evalúan recursos de software, hardware, infraestructura y facilidades. Se evalúan por ejemplo aspectos técnicos de Data Center respecto a la seguridad.

Se revisan las pruebas de seguridad que el negocio haya realizado para cotejar contra su estrategia:

En esta fase también podemos incluir un Análisis de Vulnerabilidades Técnicas o Ethical hacking tanto interno como externo, en caja gris y caja negra.

EVALUACIÓN DE LA MADUREZ HUMANA

En esta fase se plantea realizar apreciaciones del nivel de conocimientos, experiencia y habilidades presentes en el recurso humano responsable por la administración de TI y de seguridad.

Se evalúan antecedentes documentales y se realizan entrevistas formales y conversaciones abiertas para emitir opinión.

En esta fase se realizan pruebas de ingeniería social al segmento de usuarios definidos para tal efecto. Se puede tomar de manera indiscriminada a todos los perfiles encontrados tanto en RRSS como en internet.

Se busca determinar la madurez entre el recurso humano, la tecnología y los procesos vigentes

EVALUACIÓN DE LA MADUREZ OPERATIVA

Sesiones de entrevistas, recorridos virtuales y observación para determinar la brecha tanto de manera general como especifica al proceso(s) elegido(s).

En esta fase se revisa el cumplimiento de las políticas, normas y procedimientos a nivel de registros generados en cada etapa. Se hacen pruebas de recorrido en los procesos de seguridad, por ejemplo, gestión de accesos, respaldos, manejo de información impresa y otros.

Detalles del evento

- Fechas: del 25 al 28 de marzo

- Horarios: De 19:30 a 21:30

- Costo: 1500 Bs

- Inscripcion temprana antes del 4 de marzo 1200 Bs

- Clientes de Yanapti: 1200 Bs

- Grupos de 3 o mas personas a 1200 Bs cada uno

Facilitador: