Argentina: Un ataque informático dejó sin sistemas al Ministerio Público Fiscal de la Ciudad

Se vulneraron datos confidenciales. Dicen que la información sobre investigaciones judiciales en curso se encuentra protegida.

El Ministerio Público Fiscal (MPF) de la Ciudad de Buenos Aires sufrió este viernes una vulnerabilidad informática que dificulta el funcionamiento de su sistema de toma de denuncias. Todavía no está claro el alcance del hackeo, pero como medida preventiva se dieron de baja servicios para evitar que se propague.

Así lo precisó el organismo al dar cuenta de un ataque cibernético que vulneró datos confidenciales pero, dijeron, "no puso en peligro la información sobre las investigaciones judiciales que se encuentran en curso".

"En las últimas horas el sistema informático del Ministerio Público Fiscal de la Ciudad ha sufrido un daño cibernético que dificulta el normal funcionamiento en la toma de denuncias", señala el comunicado del MPF.

Y agrega: "Se ha vulnerado información administrativa confidencial". Aunque, señalaron, "la información sobre investigaciones judiciales en curso se encuentra protegida".

Qué sucedió

Todavía no hay una versión definitiva de lo que sucedió. Lo que se sabe hasta el momento es que, según la versión oficial, un intruso con una IP desconocida, que tenía base en Finlandia (esto se puede enmascarar con una VPN), exploraba dentro del sistema informático cerca de las 11.15 de este jueves. Al reconocer la filtración, desde el área de informática decidieron apagar el servidor.

Desde el MPF reconocieron, además, que todavía se desconoce el daño que pudo haber causado y que confían que para este sábado se habrá reestablecido el servicio.

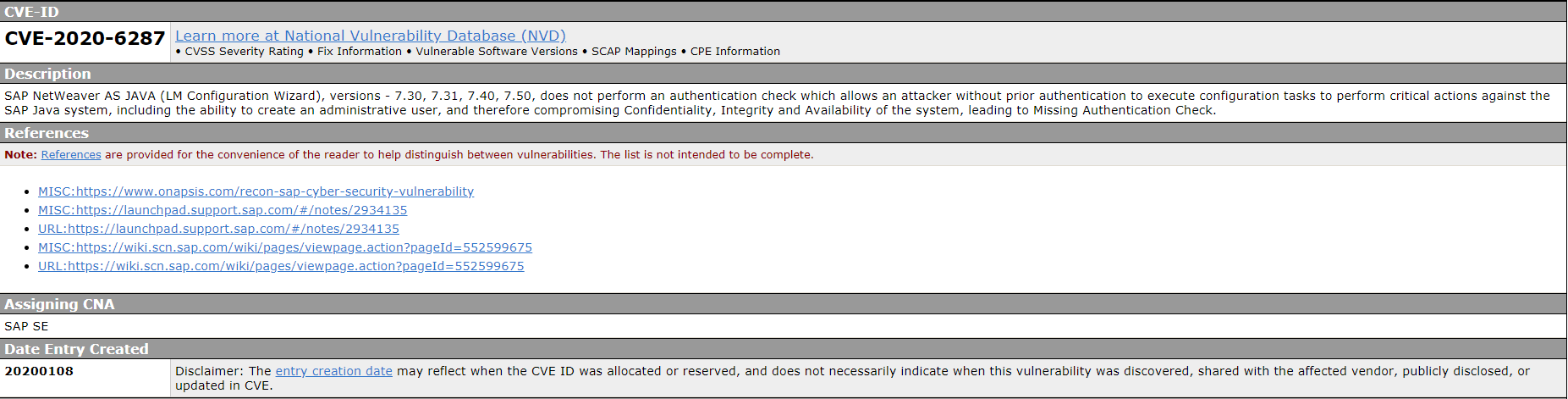

Una de las versiones que está circulando implica que tenían "servidores desactualizados". Esto implicaría que en algún nivel del sistema informático (el software, alguna aplicación específica o un programa particular) el MPF no tenía sus recursos actualizados, quedando abierto a posibles vulnerabilidades.

"Todo el tiempo hay que estar aplicando actualizaciones de software a cada servidor servidor. Pero si tenés una aplicación, un sistema de personal, de recepción de denuncias, por ejemplo, que fue desarrollada hace mucho tiempo y no fue actualizada, eso te impide aplicar otras actualizaciones, y quedás expuesto. Pensá que todo se actualiza: tu computadora, tu celular, hasta el sistema operativo de tu TV", explicó el experto en seguridad informática Javier Smaldone a Clarín.

"Eso es porque se van encontrando errores o vulnerabilidades. Entonces la actualización cubre esos problemas. Si yo tengo todo mi software actualizado en todos los niveles estoy cubierto de todos los errores conocidos: de los desconocidos no me salva nadie”, agregó.

También admitieron que entre las búsquedas que llamaron la atención figura "Renaper", que podría estar relacionado con la filtración de datos sensibles de más de 60 mil argentinos, o que esté buscando información de la causa por la filtración.

Clarín contactó al Ministerio Público Fiscal porteño con una serie de consultas técnicas sobre lo sucedido. Sin embargo, no recibió respuesta.

El antecedente: hackeo al Registro Nacional de las Personas

Como informó Clarín en octubre pasado, un ciberdelincuente que accedió a la base de datos del Registro Nacional de las Personas (Renaper) publicó 60.000 entradas en un archivo de 2.7 GB.

El delincuente dijo tener en su poder datos personales de los 45 millones de argentinos. Lo que el Gobierno detectó es que identificó accesos no autorizados a la base de datos del Renaper desde un usuario del Ministerio de Salud, pero no confirman que haya descargado la totalidad de la información.

Desde el Gobierno creen que el usuario entró por un usuario y contraseña desde una "conexión autorizada de VPN (Virtual Private Network) entre el RENAPER y el Ministerio de Salud de la Nación”, confirmaron a Clarín. Por esto, descartan un hackeo masivo y apuntan a un acceso no autorizado para cometer el delito.

Según explicaron en un comunicado oficial, el equipo de seguridad informática del RENAPER indagó en las 44 fotos filtradas en redes para ver si había sido buscadas desde el Sistema de Identidad Digital (SID) y detectó que 19 imágenes "habían sido consultadas en el exacto momento en que eran publicadas en la red social Twitter".

Mientras tanto, los equipos técnicos del MPF continúan trabajando para regularizar el servicio y desde el organismo señalaron que, mientras tanto, las denuncias se pueden hacer al 0800 33 FISCAL (347225) o por mail a denuncias@fiscalias.gob.ar.

La causa está siendo investigada por Daniela Dupuy, fiscal especializada en delitos y contravenciones informáticas de la Ciudad de Buenos Aires.

LGP