Cryptografia en AnyDesk

Sin duda también una herramienta muy popular para conexiones remotas. AnyDesk es un programa de software de escritorio remoto desarrollado por Philandro Software GmbH en Stuttgart, Alemania. Provee acceso remoto bidireccional entre computadoras personales y está disponible para todos los sistemas operativos comunes. El software ha estado en desarrollo activo desde 2012

Cifrado

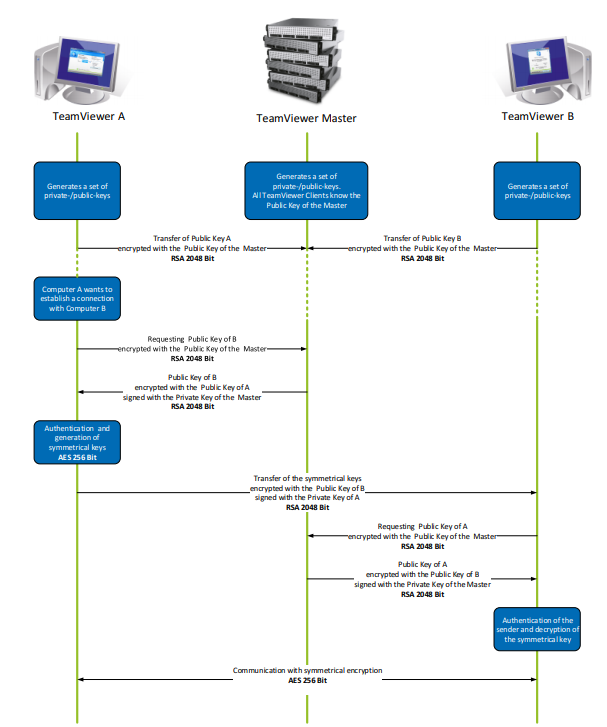

El cifrado protege su computadora del acceso no autorizado. Usamos TLS 1.2, un protocolo que también se usa en banca en línea. Además de eso, utilizamos RSA de 2048 bits o intercambio de claves asimétricas DH de curva elíptica de 256 bits y AEAD para verificar cada conexión.

Por lo tanto, la conexión en sí, el hilo invisible entre usted y el dispositivo remoto, está envuelta en múltiples capas de seguridad.

Pero hay más: si AnyDesk detecta una modificación en la señal de conexión, se desconecta inmediatamente por razones de seguridad. La renegociación está prohibida a priori, lo que no deja lugar para ataques de tipo MITM.

El modo de cifrado actual, el estado de verificación y la huella digital del cliente se pueden ver durante la sesión establecida colocando el mouse sobre el ícono de candado en la barra de estado.

Tiene una gran cantidad de opciones dentro de una sesión. En el lado remoto, puede elegir qué permisos desea otorgar, ya sea para transmitir sonido o permitir que el usuario entrante controle el mouse y el teclado. También puede otorgar permisos adicionales en la pestaña de configuración de seguridad. Por ejemplo: ¿Confía lo suficiente en el usuario entrante como para permitirle reiniciar su computadora?

Configuraciones de seguridad

Si no desea recibir solicitudes de sesión, simplemente desactive el acceso interactivo o establezca una contraseña para el acceso sin supervisión, lo que significa que solo alguien que tenga su contraseña puede acceder al dispositivo. ¡Y no te preocupes por la contraseña! No los guardamos y usamos hash de contraseñas con sal. Esto le permite adaptar el nivel de seguridad a sus necesidades específicas.

Puede excluir su dispositivo para que no sea descubierto y deshabilitar las actualizaciones automáticas. Al incluir los escritorios confiables en la lista blanca de la Lista de control de acceso, puede asegurarse de que solo las personas seleccionadas puedan solicitar y establecer una conexión con usted; todos los demás simplemente serán bloqueados.

Para my.anydesk.com, ofrecemos la opción de autenticación de dos factores como una capa de seguridad adicional, lo que significa que, además de su contraseña, necesita una aplicación de autenticación para iniciar sesión. ¡Solo asegúrese de guardar o imprimir la clave de recuperación!

AnyDesk Enterprise

Si no se establece una conexión directa, sus datos generalmente se ejecutan en nuestros servidores en AnyDesk, por supuesto, con el cifrado mencionado anteriormente. Una opción adicional para la seguridad sería usar sus propios servidores, On-Premise, asegurando que sus datos permanezcan dentro de una red sellada. Si operar dentro de una red sellada (DMZ) es importante para usted, AnyDesk Enterprise es la solución para que trabaje.

Conciencia de seguridad

Finalmente, pero lo más importante, tenemos que crear conciencia. Para garantizar una sesión remota segura, le recordamos constantemente que no comparta información personal con personas que no conoce. Usamos las redes sociales, nuestro blog y todos los demás medios de comunicación para mantener informados a los usuarios sobre temas de seguridad en línea y mantenerlos seguros. Si alguna vez se encuentra con un estafador que intenta utilizar AnyDesk, le recomendamos que nos lo informe para que podamos bloquearlo.