¿Qué es Ethical Hacking y para qué se utiliza?

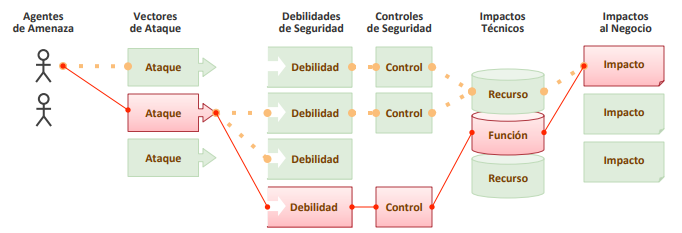

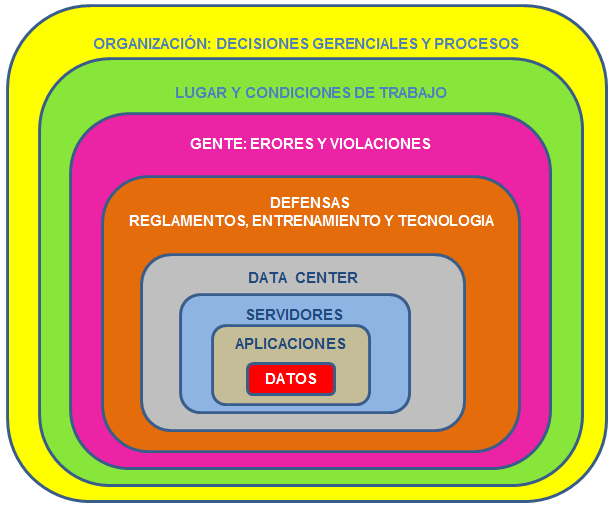

Ethical Hacking es un procedimiento en el cual una organización “ataca” su propia tecnología sin fines destructivos y dentro del marco legal vigente, con el fin de anticiparse a posibles ataques maliciosos.

Se aplican metodologías propias del hacking ético para identificar vulnerabilidades y brechas de seguridad que podrían permitir accesos no autorizados, robo o alteración de información confidencial.

La metodología se define de antemano y los informes pueden conectarse con auditorías u otras revisiones.

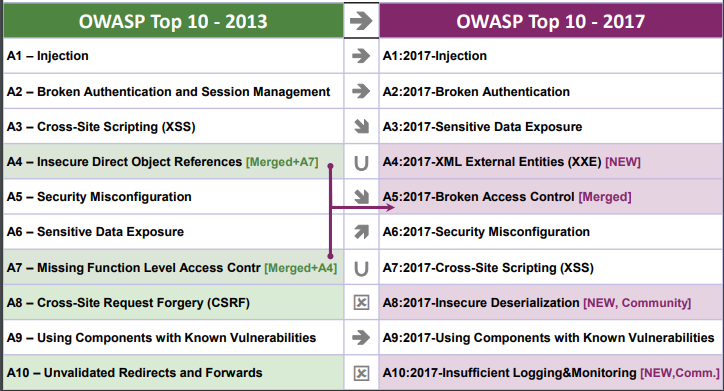

La metodología OWASP es hoy una referencia generalmente aceptada. Sin embargo, hay que considerar los falsos negativos por la limitación del TOP TEN.

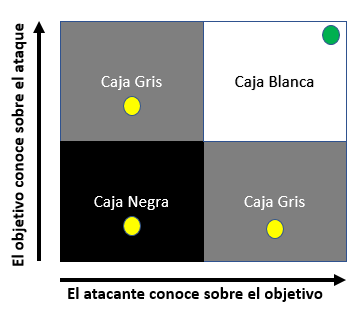

El tipo de pruebas (caja negra, gris o blanca) y el nivel de profundidad se definen según el análisis de riesgos del negocio.

Es muy riesgoso copiar y pegar términos de referencia para estos proyectos sin contextualizarlos.

OTROS SERVICIOS

| Servicios | Descripción |

|---|---|

| Pentesting en Redes WiFi | Pruebas de penetración en redes WiFi. Incluye validación de accesos a redes propias, vecinas y falsas. |

| Pentesting en Telecomunicaciones | Pruebas desde la red interna y puntos externos. Evalúa dispositivos y accesos múltiples. |

| Análisis de Vulnerabilidades en Aplicaciones | Pruebas estáticas y dinámicas en aplicaciones de negocio o de terceros. Caja blanca y caja negra. |

| Pentesting a Aplicaciones Móviles | Pruebas especializadas en apps móviles para clientes o proveedores. Incluye diferentes esquemas de ataque. |

| Securización de Sistemas | Análisis y propuesta de mejoras en sistemas para fortalecer la ciberseguridad general. |

– El nivel de profundidad varía según múltiples factores, incluyendo costo y tiempo.

Recomendamos ver el siguiente video que refleja nuestra filosofía en este servicio:

El ethical hacking debe ser sobre todo ético.