Bossware – Rastreo invasivo del trabajador

Bossware generalmente vive en una computadora o teléfono inteligente y tiene privilegios para acceder a datos sobre todo lo que sucede en ese dispositivo. La mayoría de los jefes recolectan, más o menos, todo lo que el usuario hace. Analizamos materiales de marketing, demostraciones y reseñas de clientes para tener una idea de cómo funcionan estas herramientas. Hay demasiados tipos individuales de monitoreo para enumerar aquí, pero trataremos de desglosar las formas en que estos productos pueden analizarse en categorías generales.

El tipo de vigilancia más amplio y común es el “monitoreo de la actividad”. Esto generalmente incluye un registro de las aplicaciones y sitios web que usan los trabajadores. Puede incluir a quién envían por correo electrónico o mensaje, incluyendo líneas de asunto y otros metadatos, y cualquier publicación que hagan en las redes sociales.

La mayoría de los jefes también registran niveles de entrada desde el teclado y el mouse; por ejemplo, muchas herramientas ofrecen un desglose minuto por minuto de cuánto escribe y hace clic un usuario, utilizándolo como un proxy de productividad. El software de monitoreo de productividad intentará reunir todos estos datos en cuadros o gráficos simples que brinden a los gerentes una vista de alto nivel de lo que los trabajadores están haciendo.

Todos los productos que analizamos tienen la capacidad de tomar capturas de pantalla frecuentes del dispositivo de cada trabajador, y algunos proporcionan videos directos y en vivo de sus pantallas. Estos datos de imagen sin procesar a menudo se agrupan en una línea de tiempo, por lo que los jefes pueden volver a través del día de un trabajador y ver lo que estaban haciendo en cualquier momento. Varios productos también actúan como keylogger, registrando cada pulsación de tecla que hace un trabajador, incluidos los correos electrónicos no enviados y las contraseñas privadas. Un par incluso permite que los administradores intervengan y se hagan cargo del control remoto del escritorio de un usuario. Estos productos generalmente no distinguen entre actividad relacionada con el trabajo y credenciales de cuenta personal, datos bancarios o información médica.

InterGuard anuncia que su software “se puede instalar de forma silenciosa y remota, por lo que puede realizar investigaciones encubiertas [de sus trabajadores] y recopilar pruebas a prueba de balas sin alarmar al presunto infractor”.

Monitoreo visible

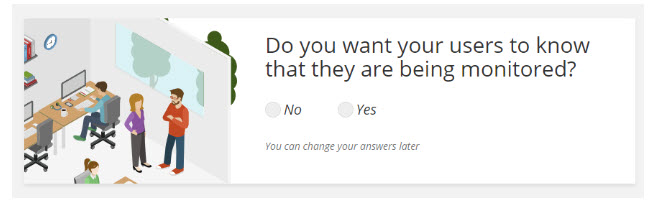

A veces, los trabajadores pueden ver el software que los está vigilando. Pueden tener la opción de activar o desactivar la vigilancia, a menudo enmarcado como “marcado” y “marcado”. Por supuesto, el hecho de que un trabajador haya desactivado el monitoreo será visible para su empleador. Por ejemplo, con Time Doctor, los trabajadores pueden tener la opción de eliminar capturas de pantalla particulares de su sesión de trabajo. Sin embargo, eliminar una captura de pantalla también eliminará el tiempo de trabajo asociado, por lo que los trabajadores solo obtienen crédito por el tiempo durante el cual son monitoreados.

Los trabajadores pueden tener acceso a parte o toda la información que se recopila sobre ellos. Crossover, la compañía detrás de WorkSmart, compara su producto con un rastreador de ejercicios para el trabajo de la computadora. Su interfaz permite a los trabajadores ver las conclusiones del sistema sobre su propia actividad presentadas en una variedad de gráficos y tablas.

Las diferentes compañías de bossware ofrecen diferentes niveles de transparencia a los trabajadores. Algunos dan a los trabajadores acceso a toda, o la mayoría, de la información que tienen sus gerentes. Otros, como Teramind, indican que están encendidos y recopilan datos, pero no revelan todo lo que recopilan. En cualquier caso, a menudo puede no estar claro para el usuario qué datos, exactamente, se recopilan, sin solicitudes específicas a su empleador o un escrutinio cuidadoso del software en sí.

Monitoreo invisible

La mayoría de las empresas que crean software de monitoreo visible también fabrican productos que intentan esconderse de las personas que están monitoreando. Teramind, Time Doctor, StaffCop y otros fabrican elementos de diseño diseñados para que sean lo más difíciles de detectar y eliminar posible. A nivel técnico, estos productos no se pueden distinguir del stalkerware. De hecho, algunas compañías requieren que los empleadores configuren específicamente el software antivirus antes de instalar sus productos, para que el antivirus del trabajador no detecte y bloquee la actividad del software de monitoreo.

Una captura de pantalla del flujo de registro de TimeDoctor, que permite a los empleadores elegir entre monitoreo visible e invisible.

Este tipo de software se comercializa para un propósito específico: monitorear a los trabajadores. Sin embargo, la mayoría de estos productos son realmente solo herramientas de monitoreo de propósito general. StaffCop ofrece una versión de su producto diseñada específicamente para monitorear el uso de Internet por parte de los niños en el hogar, y ActivTrak declara que sus padres o funcionarios escolares también pueden usar su software para monitorear la actividad de los niños. Las revisiones de los clientes para algunos de los programas indican que muchos clientes usan estas herramientas fuera de la oficina.

La mayoría de las compañías que ofrecen monitoreo invisible recomiendan que solo se use para dispositivos que posee el empleador. Sin embargo, muchos también ofrecen características como la instalación remota y “silenciosa” que puede cargar software de monitoreo en las computadoras de los trabajadores, sin su conocimiento, mientras sus dispositivos están fuera de la oficina. Esto funciona porque muchos empleadores tienen privilegios administrativos en las computadoras que distribuyen. Pero para algunos trabajadores, la computadora portátil de la compañía que usan es su única computadora, por lo que el monitoreo de la compañía está siempre presente. Existe un gran potencial para el mal uso de este software por parte de empleadores, funcionarios escolares y socios íntimos. Y es posible que las víctimas nunca sepan que están sujetas a dicho monitoreo.

La siguiente tabla muestra las funciones de monitoreo y control disponibles de una pequeña muestra de proveedores de software de seguridad. Esta no es una lista exhaustiva y puede no ser representativa de la industria en su conjunto; analizamos las empresas a las que se hizo referencia en las guías de la industria y los resultados de búsqueda que tenían materiales informativos de marketing orientados al público.

Ver el articulo completo y la tabla en:https://www.eff.org/deeplinks/2020/06/inside-invasive-secretive-bossware-tracking-workers