Las Pericias informáticas en el juicio oral

Lamentablemente aún no podemos engranar técnicos y abogados.

- Por un lado los técnicos desenvolviéndose en roles de Peritos y consultores Técnicos.

- Por otro lado los profesionales del área legal como abogados de parte, del ministerio público o en su calidad de Jueces

Al final ambos lados tratan de jalar el caso al lado que más entienden en evidente perjuicio del objetivo mismo, "buscar la verdad de los hechos". Tenemos profesionales de ambos lados confundiendo terminología de una manera lamentable. Pero...quienes juzgan son profesionales del área legal y a veces en su poco entendimiento tratan de hacer analogías del mundo real para tratar de explicar hechos digitales y si esto no cuadra, desmerecen la EVIDENCIA DIGITAL, cuando es la única que puede demostrar algo.

Crónica de un fracaso anunciado

Llevo mas de 15 años participando en investigaciones, etapas preparatorias y juicios orales, lamentablemente la receta se va repitiendo en desmedro no de las partes, dado que al final alguna sale beneficiada y no por su argumentación jurídica, fáctica o probatoria, sino en la mayor parte de los casos por la ausencia de medios probatorios, en perjuicio DEL SISTEMA LEGAL BOLIVIANO.

Podemos identificar 3 fases de manera muy básica y simple de entender. En este caso todas nacen de la ocurrencia de un INCIDENTE tecnológico.

Fase 1: Antes de la Etapa preparatoria

Fase 2: Durante la etapa preparatoria

Fase 3: Después de la etapa preparatoria que sería la fase de Juicio oral.

Se llega a la etapa final habiendo MANIPULADO la evidencia de muchas maneras....Pero, que podemos hacer?

Busquemos puntos comunes, punto de encuentro entre ambos lados.

FASE 1 - ANTES

Debemos puntualizar que si bien esta es una fase 1, depende de todos los medios, procesos y caracteristicas de la evidencia digital antes de la ocurrencia del incidente.

Muchas veces podemos decir "la evidencia nació muerta", es decir antes de poder ser procesada ya se puede inferir que no tendrá un valor por la ausencia de medidas tecnológicas que permitan incluirla dentro la teoría probatoria del caso que se está gestando.

La ausencia o debilidad marcada en las Políticas, Normas y procedimientos de Seguridad y ciberseguridad restan ese valor demostrativo sin lugar a duda .

Ya no será muy relevante el mismo procedimiento forense aplicado si la generación misma de la evidencia digital es demasiado cuestionable en su integridad, autenticidad y correspondiente FIABILIDAD.

FASE 2 - DURANTE

Podemos partir desde el procesamiento de la escena del hecho o a partir de la designación de peritos informáticos.

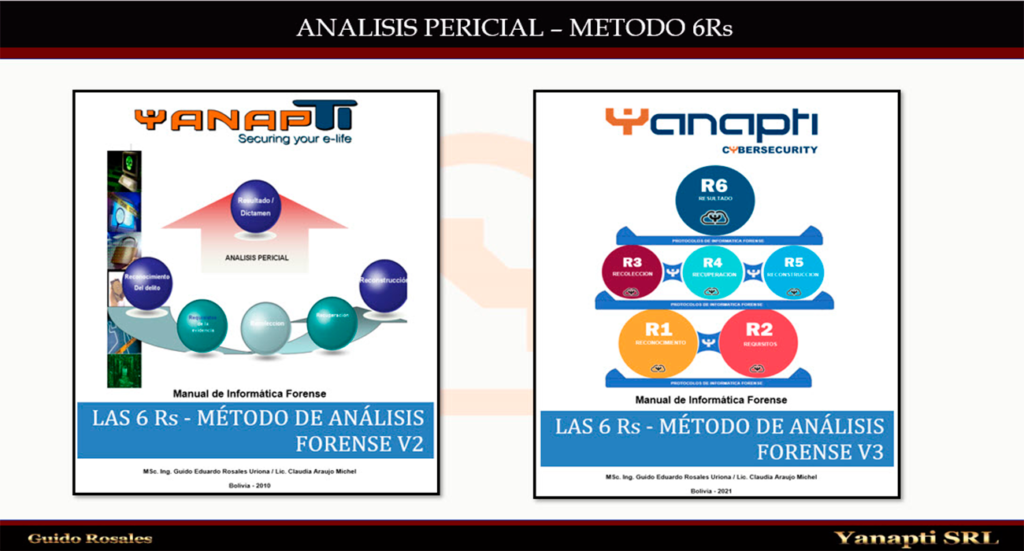

Esta Fase será desarrollada y ampliada en el Seminario "Metodo de Analisis Forense - 6Rs"

Viernes 23 de 19:30 a 21:30

FASE 3 - DESPUÉS

Presentados los informes periciales, aún podemos afinar solicitando ampliaciones y aclaraciones, inclusive acudiendo a excusa y recusa, pero no como un instrumento de afectación al proceso, sino con la finalidad de allanar todas las posibles incongruencias del mismo.

Esta Fase será desarrollada y ampliada en el Seminario "Metodo de Analisis Forense - 6Rs"

Viernes 23 de 19:30 a 21:30

ROL DEL PERITO Y CONSULTOR TECNICO

Ser ingeniero de sistemas o licenciado en informática y ramas afines, no te hace Perito Informático.

No es suficiente el conocimiento en seguridad y ciberseguridad, se requiere ahondar y ampliar tanto el conocimiento como la coordinación con el profesional legal.

Lamentablemente al no tener Métodos estandarizados se genera un recelo por compartir y jugar en equipo.

Esta Fase será desarrollada y ampliada en el Seminario "Metodo de Analisis Forense - 6Rs"

Viernes 23 de 19:30 a 21:30

LIMITES Y RECOMENDACIONES AL PROFESIONAL LEGAL

El abogado es un especialista del área legal con limitaciones humanas. No debe pretender ser un Todologo y asumir que ser usuario de la tecnología lo convierte en especialista en sistemas de información

Este punto será desarrollada en el Seminario "Metodo de Analisis Forense - 6Rs"

Viernes 23 de 19:30 a 21:30