Madrid: Unos encapuchados torturan al fundador de Tuenti en su piso de Madrid y le roban su fortuna en bitcoins

La Policía Nacional investiga desde última hora de la tarde de este martes este suceso perpetrado en su casa en el centro de Madrid.

Los agentes de la Policía Judicial de la Jefatura Superior de Policía Nacional en Madrid investigan desde primera hora de esta tarde el robo e intento de secuestro perpetrado contra Zaryn Dentzel, primer presidente de la red social Tuenti. El creador de esta plataforma ha denunciado este martes haber sido víctima de una banda organizada que se habría introducido en su piso y que, tras maniatarle y amordazarle, le ha robado sus ordenadores portátiles, su teléfono móvil y su tablet.

La víctima ha relatado a los investigadores que tras extorsionarle durante varias horas, los asaltantes lograron también sonsacarle la contraseña de una cuenta en la que, según asegura, tenía guardadas varias decenas de millones de euros en bitcoin.

Los hechos, tal y como ha podido conocer en exclusiva EL ESPAÑOL a través de fuentes judiciales y policiales, han tenido lugar en Ruiz de Alarcón, una céntrica calle de la capital. Dentzel, que vivía desde hacía tiempo en España, era el propietario de la vivienda en la que se habría producido el secuestro.

Este se perpetró en torno a las tres de la tarde. Sobre esa hora, siempre según relató Dentzel a los agentes, el empresario se encontraba en el apartamento junto a un amigo y a un operario de mantenimiento.

Poco tiempo después, apuntan las mismas fuentes que relató el fundador de Tuenti, se escuchó el timbre. Al abrir apareció un grupo de cuatro o cinco personas. Todos iban encapuchados.

Fue entonces cuando irrumpieron de golpe en la vivienda. Tras tapar las cámaras de seguridad que Dentzel tenía en la casa le maniataron, le amordazaron y le rociaron, siempre en base al relato del denunciante, con un spray en los ojos.

Extorsión y amenazas

Durante las cuatro horas siguientes, los autores del secuestro habrían golpeado repetidamente al propietario de la casa, profiriendo toda clase de amenazas hasta obtener de él lo que necesitaban. Le realizaron diversos cortes en el pecho y le aplicaron descargas eléctricas con una pistola táser. Horas después, al llegar a piso, los agentes constataron que efectivamente presentaba heridas perpetradas con un arma blanca.

Así, hasta que, según las fuentes consultadas y el relato de la víctima, confesó la contraseña de su cuenta en bitcoin en la que ha asegurado guardar una fortuna. Al parecer, tal y como confesó a los agentes de la Brigada de la Policía Judicial que acudieron al lugar de los hechos, poseía en ella varios millones de euros en esa moneda virtual.

Tras conseguir lo que buscaban, los integrantes de la banda se habrían llevado los portátiles, los teléfonos, la tablet de Dentzel y también un pen drive. El propietario de la casa manifestó que los autores bajarían después a la calle, sin poder determinar el valor de lo sustraído.

El primero en alertar a la Policía Nacional fue un vecino que escuchó gritos de socorro que procedían del interior del inmueble. Otros habitantes del mismo bloque observaron, tal y como relataron a los agentes, bajar a la calle a un grupo de personas enmascaradas, portando diversas bolsas.

Las primeras hipótesis que barajan los investigadores apuntan a que, a tenor del acento de los secuestradores, apreciado por las víctimas, podría tratarse de una banda integrada por delincuentes de Europa del Este.

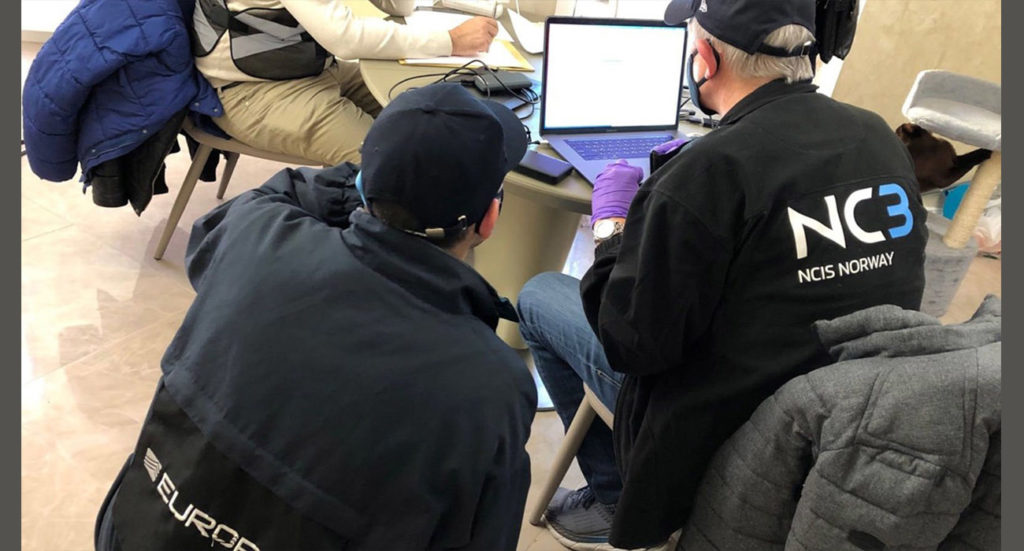

En estos momentos la Policía Científica se encuentra en la vivienda analizando la escena del crimen y recabando toda clase de pruebas donde se han producido los hechos. La Brigada de la Policía Judicial también se ha personado en el apartamento y está tomando declaración al fundador de la red social.

Zaryn nació en 1983 en Santa Bárbara, California. En 1998, Zaryn aterrizó en España con motivo de un intercambio de estudios. En 2006 creó Tuenti y se hizo famoso y millonario en España gracias a esta exitosa y popular red social. Tras vender la plataforma a Telefónica y después de que Tuenti cerrase en 2016, Dentzel ha seguido ligado a España.