El ISIS creó un sitio de estafas con EPP durante la pandemia

Cuando comenzó la pandemia de COVID-19 hubo una desesperante falta de equipo de protección personal (EPP) para los médicos y enfermeros que luchaban contra el coronavirus, para los policías y los equipos de primeros auxilios y para los trabajadores esenciales en general. Eso generó una gran oportunidad para quienes tuvieran los escrúpulos del personaje que roba penicilina y la vende diluida en el mercado negro en El tercer hombre: se multiplicaron los sitios que ofrecían EPP de mala calidad o, incluso, que nunca llegaba a destino.

Pero en lugar de la fascinante composición de Orson Wells en la película de Carol Reed sobre los difíciles años tras la Segunda Guerra Mundial, uno de estos comerciantes estafadores parece haber sido el Estado Islámico (ISIS), según denunció el Departamento de Justicia (DOJ) de los Estados Unidos.

La investigacion

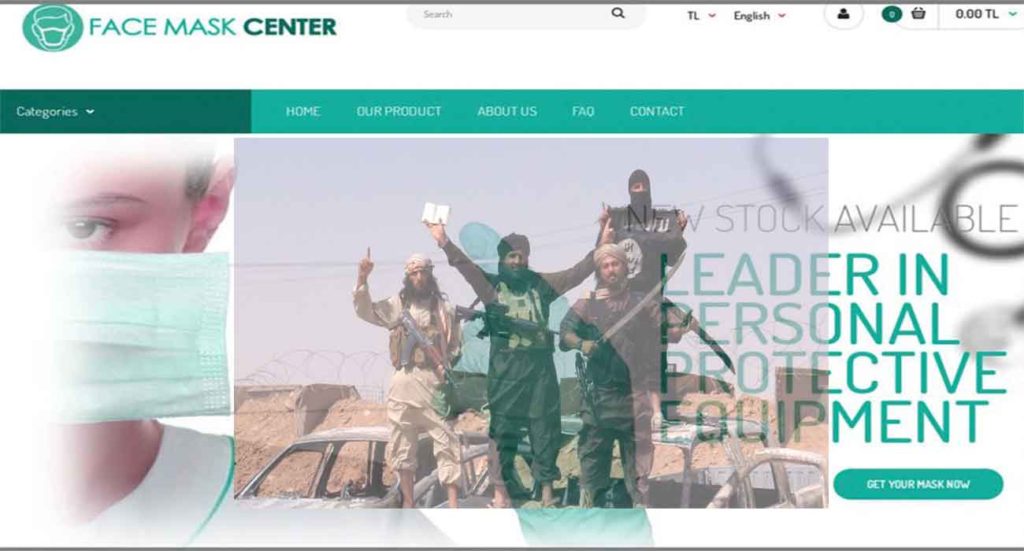

Hace 10 días el DOJ abrió causas civiles y penales en las que “reveló que requisó cientos de cuentas de bitcoin y de ethereum, varios millones de dólares y cuatro páginas de internet de grupos de conocidos extremistas islámicos que utilizaban esas cuentas y fondos para financiar operaciones terroristas”, denunció Wired. “Los fiscales dijeron que los bienes confiscados a grupos que incluyen a ISIS, las Brigadas al Qassam y Al Qaeda, representan ‘la mayor incautación de criptomoneda en el contexto del terrorismo'”, según citó Andy Greenberg. Y entre las fuentes se destacó un sitio de scam para EPP, llamado FaceMaskCenter.com.

EMS1 agregó que, según la documentación judicial, tanto Face Mask Center como cuatro páginas de Facebook asociadas al sitio fueron creadas por el mismo facilitador de ISIS, que utiliza el alias de Murat Cakar. Promocionaban y vendían mascarillas faciales y demás EPP de urgente necesidad por la pandemia de SARS-CoV-2.

“El sitio aseguraba que vendía máscaras N95 aprobadas por la Administración de Alimentos y Medicamentos (FDA), cuando en verdad los artículos no contaban con esa aprobación”, escribió el DOJ en una de las presentaciones. “Los administradores del sitio aseguraban tener un suministro casi ilimitado de mascarillas, a pesar de que tales artículos habían sido designados oficialmente en situación de escasez”.

Al menos un comprador de los Estados Unidos contactó al sitio en busca de EPP para departamentos de bomberos, hospitales y hogares de ancianos, y Face Mask Center le respondió que “fácilmente podría entregarle hasta 100.000″ máscaras N95, según el DOJ. “Los administradores del sitio ofrecían la venta de estos productos a clientes de todo el mundo”, agregó la denuncia. Trajes protectores, guantes de distintos tamaños y mascarillas lavables también se contaban entre los productos a la venta.

Mas información en el sitio origen: https://www.infobae.com/america/mundo/2020/08/26/el-isis-creo-un-sitio-de-estafas-con-equipo-de-proteccion-personal-durante-la-pandemia/