La policía arresta a hackers detrás de más de 1.800 ataques de ransomware

Europol ha anunciado la detención de 12 personas que se cree que están vinculadas a ataques de ransomware contra 1.800 víctimas en 71 países.

Según el informe de la policía, los actores han desplegado cepas de ransomware como LockerGoga, MegaCortex y Dharma, así como malware como Trickbot y herramientas posteriores a la explotación como Cobalt Strike.

LockerGoga apareció por primera vez en la naturaleza en enero de 2019, cuando llegó a 'Altran Technologies',una consultora francesa de ingeniería e I + D, parte del grupo Capgemini.

Las infecciones de LockerGoga y MegaCortex culminaron durante ese año, con un informe del Centro Nacional de Seguridad Cibernética (NCSC) en los Países Bajos que atribuye 1.800 infecciones a Ryuk y las dos cepas.

El caso más notable vinculado a los sospechosos es un ataque de 2019 contra Norsk Hydro, el gigante noruego de la producción de aluminio, que causó interrupciones graves y prolongadas en las operaciones de la compañía.

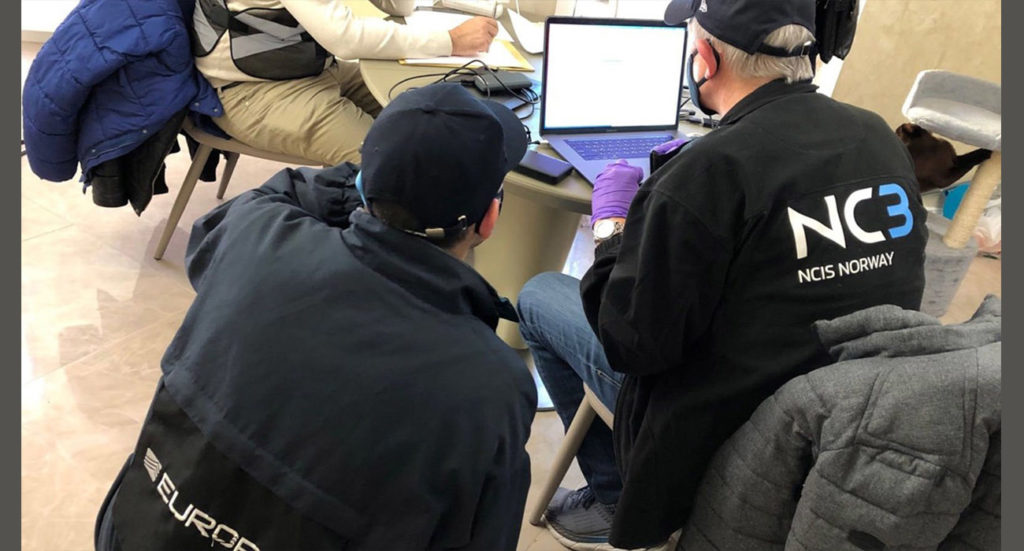

Hoy, la policía noruega publicó un anuncio relevante diciendo que nunca dejaron de cazar a los actores de la amenaza, trabajando con contrapartes extranjeras para derribarlos.

Los arrestos tuvieron lugar en Ucrania y Suiza el 26 de octubre de 2021, y como resultado de las redadas simultáneas, la policía incautó cinco vehículos de lujo, dispositivos electrónicos y $ 52,000 en efectivo.

Como explica Europol,los individuos arrestados se consideran objetivos de alto valor en el sentido de que se cree que han encabezado múltiples casos de ransomware de alto perfil.

Como tal, el examen forense y los interrogatorios que siguen a la acción serán extensos y muy probablemente pueden traer nuevas pistas de investigación.

Organización de cibercrimen altamente organizada

Los ciberdelincuentes cumplieron funciones especializadas en una organización criminal altamente organizada, siendo cada persona responsable de distintos aspectos operativos.

Algunos participaron en la penetración de la red, otros en ataques de fuerza bruta, mientras que otros realizaron inyecciones SQL o manejaron operaciones de phishing de credenciales.

En la etapa posterior a la infección, sus roles se transpusieron a un nuevo dominio, con los actores desplegando malware, reconocimiento de red y herramientas de movimiento lateral, robando cuidadosamente los datos mientras no eran detectados.

Eventualmente, los actores cifraron los sistemas comprometidos y dejaron notas de rescate exigiendo a las víctimas que pagaran cantidades exorbitantes de dinero en Bitcoin a cambio de claves de descifrado.

Se cree que algunas de las personas que fueron arrestadas ahora están a cargo de la operación de lavado de dinero, utilizando servicios de mezcla de Bitcoin para ocultar el rastro de dinero.

Esta operación es un éxito masivo de aplicación de la ley, posible gracias a más de 50 investigadores de siete departamentos de policía europeos, seis especialistas de Europol y miembros del FBI y el Servicio Secreto de los Estados Unidos.

Por: Bill Toulas