PROTOCOLO PARA LA IDENTIFICACIÓN, RECOLECCIÓN, PRESERVACIÓN, PROCESAMIENTO Y PRESENTACIÓN DE EVIDENCIA DIGITAL

ARGENTINA

EL MINISTRO DE SEGURIDAD

RESUELVE:

ARTÍCULO 1°.- Apruébase el “PROTOCOLO PARA LA IDENTIFICACIÓN, RECOLECCIÓN, PRESERVACIÓN, PROCESAMIENTO Y PRESENTACIÓN DE EVIDENCIA DIGITAL” de conformidad al detalle obrante en ANEXO identificado con el IF-2023-22442688-APN-DIC#MSG formando parte integrante de la presente.

CONTENIDO

TÍTULO I -PARTE GENERAL DISPOSICIONES DE APLICACIÓN GENERAL

- CAPÍTULO I -REGLAS GENERALES

- CAPÍTULO II -CONCEPTOS Y GLOSARIO

- CAPÍTULO III -PRINCIPIOS GENERALES DE INTERVENCIÓN

- CAPÍTULO IV -INTERVENCIÓN INICIAL, EXPLORACIÓN, LOCALIZACIÓN, VALORACIÓN Y RECOLECCIÓN DE EFECTOS QUE PUDIERAN CONTENER PEPs DIGITALES

- CAPÍTULO V -PROCEDIMIENTOS ESPECÍFICOS POR TIPO DE DISPOSITIVO ELECTRÓNICO

- DISPOSITIVOS MÓVILES Y CELULARES

- EQUIPO INFORMÁTICODE ESCRITORIO

- LAPTOP O COMPUTADORA PORTÁTIL:

- EQUIPOS SERVIDORES

- EQUIPOS DEIMAGEN Y VIDEO

- REDES INFORMÁTICAS

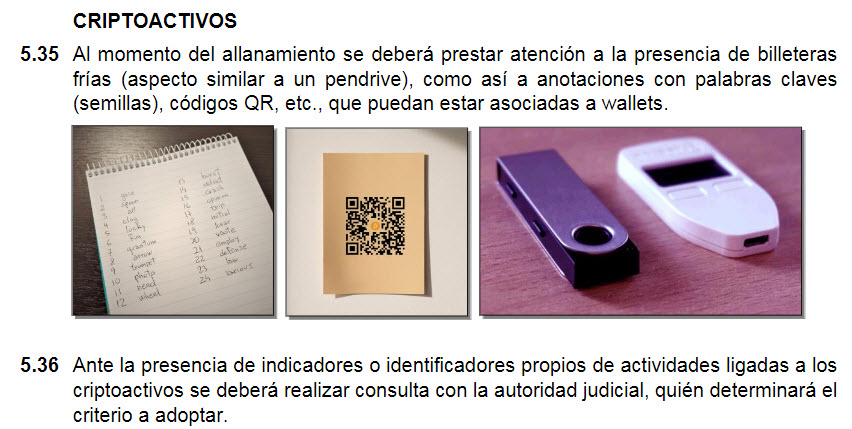

- CRIPTOACTIVOS

- RIG DE MINERIA

- CAPITULO VI -CADENA DE CUSTODIA: EMBALAJE, ROTULADO Y REMISIÓN DE EFECTOS QUE PUDIERAN CONTENER PEPs DIGITALES

- CAPITULO VII -INTERVENCIÓN DEL PERSONAL ESPECIALISTA (OFICINA ESPECIALIZADA)

- INCUMBENCIAS DE LA OFICINA ESPECIALIZADA

- ASIGNACIÓN DE TURNOS Y RECEPCIÓN DE EFECTOS QUE PUDIERAN CONTENER PEP DIGITALES

- INTERVENCIÓN TÉCNICA-FORENSE

- ANEXO 1 –ETIQUETA IDENTIFICADORA DE PEP

- ANEXO 2 –FORMULARIO DE CADENA DE CUSTODIA

- ANEXO 3 -INSTRUCTIVO PARA EL LLENADO DEL FORMULARIO DE CADENA DE CUSTODIA

- PARÁMETROS GENERALES

- FORMULARIO DE CADENA DE CUSTODIA

- ANEXO 4 –DIAGRAMAS DE FLUJO

- PRIMERA INTERVENCION –DISPOSITIVOS MÓVILES Y CELULARES

- PRIMERA INTERVENCION –EQUIPOS INFORMÁTICO DE ESCRITORIO

- PRIMERA INTERVENCION –LAPTOPS O COMPUTADORA PORTATIL

- PRIMERA INTERVENCION –EQUIPOS DE IMAGEN Y VIDEO

- APARTADO BIBLIOGRAFIA DE CONSULTA

- MIEMBROS DEL EQUIPO DE TRABAJO

ASPECTOS MUY DESTACABLES