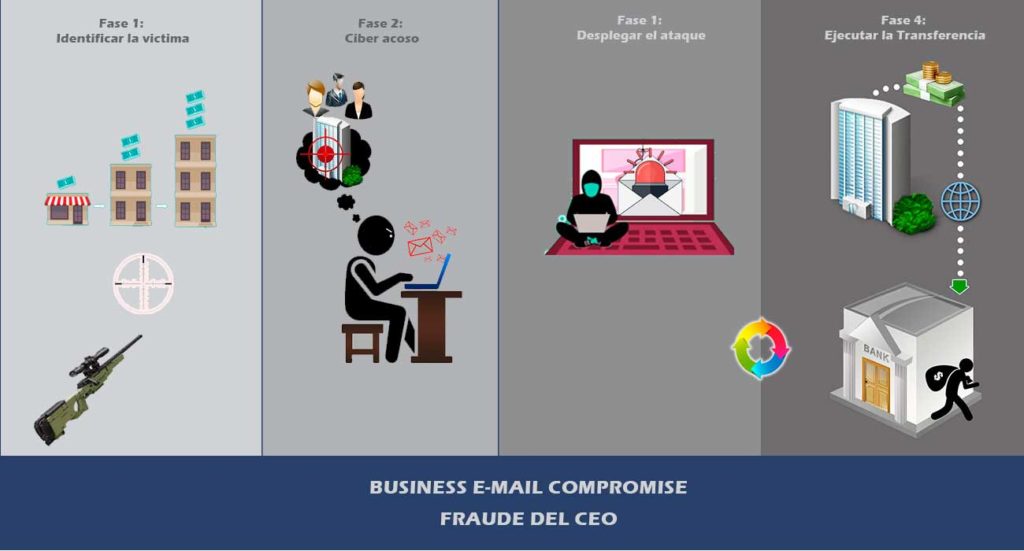

FRAUDE DEL CEO – BEC FRAUD

MODUS OPERANDI

Fase 1: Identificar la Víctima

Todos los premios, indicadores, reportes, vida social, etc. Colocan un negocio en la mira de los delincuentes. Sobre todo si la empresa está en su curva de crecimiento generalmente bajan la guardia y no están tan atentos a los posibles problemas que podrían enfrentar.

Fase 2: Ciber Acosar

Una vez identificadas potenciales víctimas, los delincuentes despliegan ataques semimasivos o sectorizados para ver cuantos reaccionan, responden. El ciberacoso se despliega por correo, spam, redes sociales, sitios web, capacitación gratuita y demás dulces digitales. En esta época todos están muy ávidos de obtener capacitación gratuita por ejemplo. Buena manera de obtener contactos que acceden a sitios web, descargan material y ejecutan herramientas.

Una vez que tienen prendidas varias potenciales víctimas se mandan los correos generalmente de phishing para robar credenciales.

Con todo esto se hace el análisis de la víctima para conocer

Fase 3: Desplegar el ataque

Cuando se tiene la oportunidad, los atacantes envían los requerimientos para hacer transferencias acudiendo generalmente al sentido de urgencia y orden a cumplir.

Fase 4: Ejecutar la Transferencia

En esta fase la víctima hace la transferencia a cuentas fraudulentas pensando que hacerlo vía Banco y sistema financiero de alguna manera le da respaldo ante alguna eventualidad, pero las cuentas destino vacían los fondos apenas son recibidos. Generalmente o pertenecen a personas sin conocimiento alguno, palos blancos, ficticias o están en países con dudosa fama y posibilidad de investigacion policial.

RECOMENDACIONES

https://yanapti.com/wp-content/uploads/2021/08/M-El-Fraude-Del-Ceo-1.m4vhttps://yanapti.com/wp-content/uploads/2021/08/T4-M2-Analisis-del-Fraude-CEO-CISO.mp4

SERVICIOS RELACIONADOS

ANTES

Realizamos sesiones de concientización y pruebas de resistencia ante un ataque.

DURANTE

Realizamos apoyo para preservar la suficiente evidencia digital. En algunos casos contener posibles ataques en cadena.

DESPUÉS

Apoyamos en procesos privados y públicos donde se pueda de alguna manera recuperar parte de los fondos comprometidos y establecer responsabilidades tanto externas como internas

MAS DETALLES

Consultenos en sesión confidencial. Tenemos varios casos atendidos que si bien no podemos exponerlos públicamente, nos permiten apoyar de forma mas objetiva y rápida.