IBM: Costo de las brechas 2019

No news, good news. No siempre es bueno, puede ser una falsa sensación de seguridad. Lo que ocurre en aguas profundas a veces es muy critico.

Reporte IBM

El Informe del costo de una violación de datos de este año explora varias nuevas vías para comprender las causas y consecuencias de las violaciones de datos. Por el primera vez, el informe de este año detalla la “larga cola” de la violacion de datos, lo que demuestra que los costos de una violación de datos se puede sentir por años después del incidente. El informe también examina las características organizacionales y de seguridad eso puede afectar el costo de una violación de datos, que incluye:la complejidad de los entornos de seguridad; Operacional entornos tecnológicos (OT); pruebas exhaustivas de planes de respuesta a incidentes; y el proceso de cerca coordinar operaciones de desarrollo, seguridad y TI funciones (DevSecOps).

El ciclo de vida de una violación de datos es bastante extenso

El tiempo entre cuando ocurrió un incidente de violación de datos y cuando finalmente se contuvo la violación (también conocida a medida que el ciclo de vida de la brecha) creció notablemente entre 2018 y 2019. El tiempo promedio para identificar una violación en 2019 fue 206 días y el tiempo promedio para contener una violación fue de 73 días, para un total de 279 días. Esto representa

un aumento del 4.9 por ciento durante el ciclo de vida de incumplimiento de 2018 de 266 días. Sin embargo, cuanto más rápido puede ser una violación de datos identificados y contenidos, menor será el costo. Infracciones con un ciclo de vida de menos de 200 días en promedio $ 1.22 millones menos costoso que las infracciones con un ciclo de vida de más de 200 días ($ 3.34 millones vs. $ 4.56 millones

respectivamente), una diferencia del 37 por ciento

El informe puede ser obtenido del sitio oficial de IBM.

Sin duda presente muchos elementos que pueden ser tomados en cuenta para el analisis de las estrategias de seguridad.

Si bien se dice “no news, good news”, podemos estar durmiendo sobre una bomba de tiempo. Demasiada calma en la superficie, puede estar escondiendo todo el flujo de datos y activos que ocurren por debajo del nivel de licitud en el negocio.

Muchos casos se dan bajo la modalidad de robo hormiga, tanto de afuera hacia dentro o desde adentro que puede ser mucho peor.

Los mejores robos no son los que salen en los periódicos, al contrario, son los que perduran en el tiempo sin ser descubiertos.

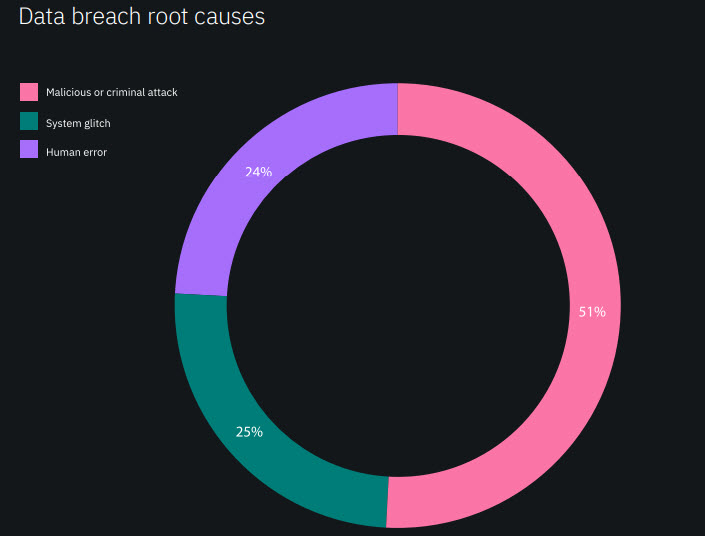

Causas principales de las brechas

El factor humano sigue siendo uno de los motivos mas llamativos. Pero veamoslo desde el error sistemático y no la conducta individual del usuario o la persona.

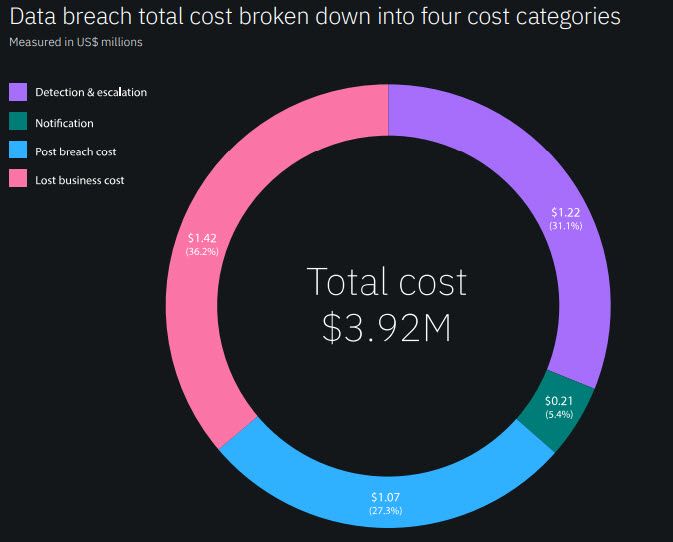

COSTO referencial

Quizá los costo en su valor absoluto no nos sirva mucho, pero la proporción de estos prorrateada debe llamar nuestra atención. Se puede invertir en detectar, o simplemente vivir felices en la ignorancia.

Vivir sin saber, no significa que no este ocurriendo