MATA: marco de malware dirigido multiplataforma

Los autores de malware llaman a su infraestructura MataNet. Para la comunicación encubierta, emplean conexiones TLS1.2 con la ayuda de la biblioteca de código abierto “openssl-1.1.0f”, que está estáticamente vinculada dentro de este módulo.

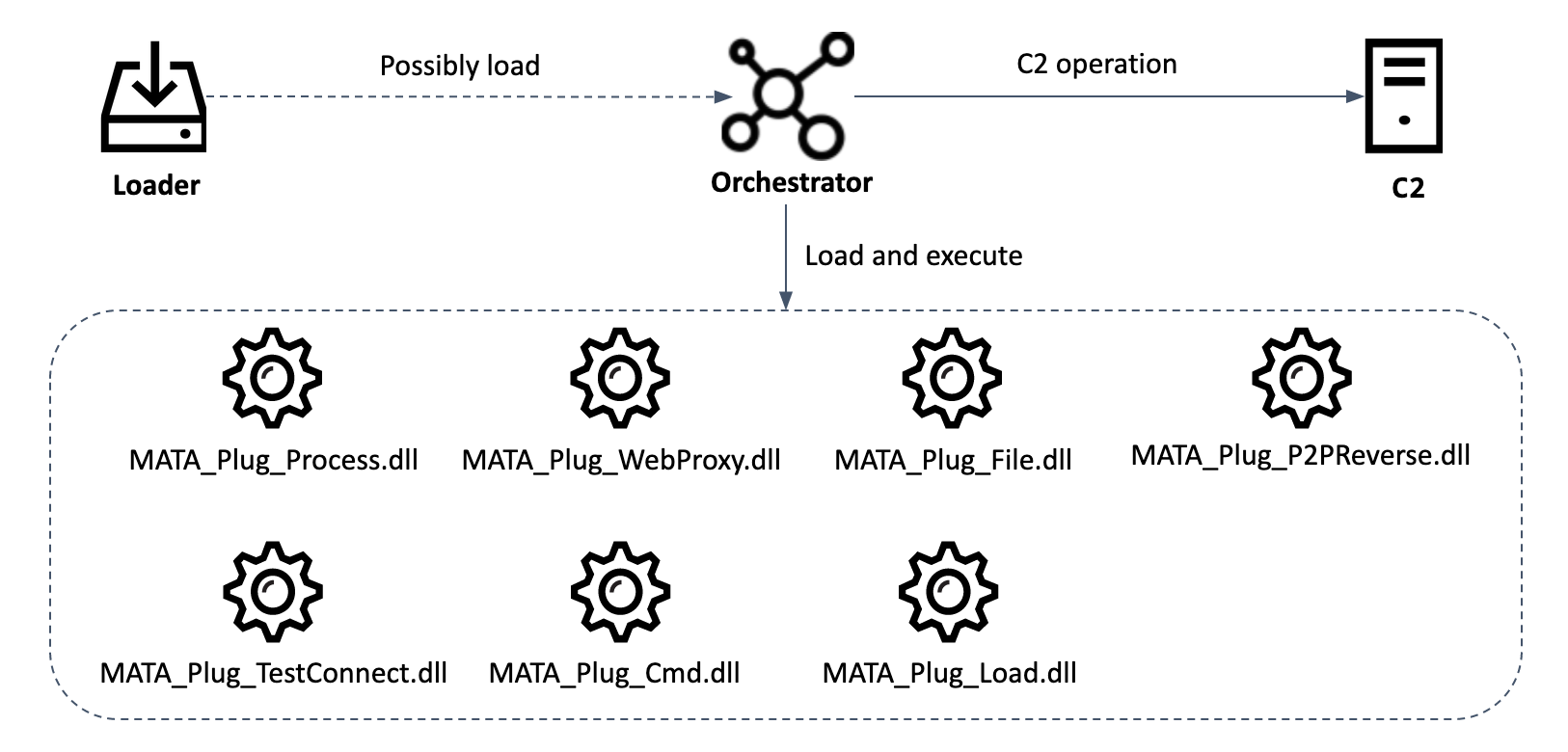

A medida que el entorno de TI y OT se vuelve más complejo, los adversarios se adaptan rápidamente a su estrategia de ataque. Por ejemplo, a medida que los entornos de trabajo de los usuarios se diversifican, los adversarios están ocupados adquiriendo los TTP para infiltrarse en los sistemas. Recientemente, informamos a nuestros clientes de Threat Intelligence Portal un marco de malware similar que internamente llamamos MATA. El marco de malware MATA posee varios componentes, como el cargador, el orquestador y los complementos. Este marco integral puede apuntar a los sistemas operativos Windows, Linux y macOS.

Los primeros artefactos que encontramos relacionados con MATA se usaron alrededor de abril de 2018. Después de eso, el actor detrás de este marco avanzado de malware lo usó agresivamente para infiltrarse en entidades corporativas de todo el mundo. Identificamos a varias víctimas de nuestra telemetría y descubrimos el propósito de este marco de malware.

Versión de Windows de MATA

La versión de Windows de MATA consta de varios componentes. Según nuestra telemetría, el actor utilizó un malware de carga para cargar la carga útil cifrada de la siguiente etapa. No estamos seguros de que la carga útil cargada sea el malware del orquestador, pero casi todas las víctimas tienen el cargador y el orquestador en la misma máquina.

Loader

Este cargador toma una cadena hexadecimal codificada, la convierte en binaria y la descifra AES para obtener la ruta al archivo de carga útil. Cada cargador tiene una ruta codificada para cargar la carga útil cifrada. El archivo de carga útil se descifra y carga AES.

Del malware del cargador encontrado en una de las víctimas comprometidas, descubrimos que el proceso principal que ejecuta el malware del cargador es el proceso “C: \ Windows \ System32 \ wbem \ WmiPrvSE.exe”. El proceso WmiPrvSE.exe es el “proceso de host proveedor de WMI”, y generalmente significa que el actor ha ejecutado este malware del cargador desde un host remoto para moverse lateralmente. Por lo tanto, evaluamos que el actor utilizó este cargador para comprometer hosts adicionales en la misma red.

Orquestador y complementos

Descubrimos el malware del orquestador en el proceso lsass.exe en las máquinas de las víctimas. Este malware de orquestador carga datos de configuración cifrados de una clave de registro y los descifra con el algoritmo AES. A menos que exista el valor del registro, el malware utiliza datos de configuración codificados. El siguiente es un ejemplo de valor de configuración de una muestra de malware de orquestador:

El orquestador puede cargar 15 complementos al mismo tiempo. Hay tres formas de cargarlos:

Descargue el complemento del servidor HTTP o HTTPS especificado

Cargue el archivo de complemento cifrado con AES desde una ruta de disco especificada

Descargue el archivo de complemento de la conexión actual de MataNet

Los autores de malware llaman a su infraestructura MataNet. Para la comunicación encubierta, emplean conexiones TLS1.2 con la ayuda de la biblioteca de código abierto “openssl-1.1.0f”, que está estáticamente vinculada dentro de este módulo. Además, el tráfico entre los nodos MataNet se cifra con una clave de sesión RC4 aleatoria. MataNet implementa tanto el modo cliente como el servidor. En modo servidor, el archivo de certificado “c_2910.cls” y el archivo de clave privada “k_3872.cls” se cargan para el cifrado TLS. Sin embargo, este modo nunca se usa.

El cliente MataNet establece conexiones periódicas con su C2. Cada mensaje tiene un encabezado de 12 bytes de longitud, donde el primer DWORD es la ID del mensaje y el resto son los datos auxiliares, como se describe en la tabla a continuación:

Siga con este articulo en: https://securelist.com/mata-multi-platform-targeted-malware-framework/97746/