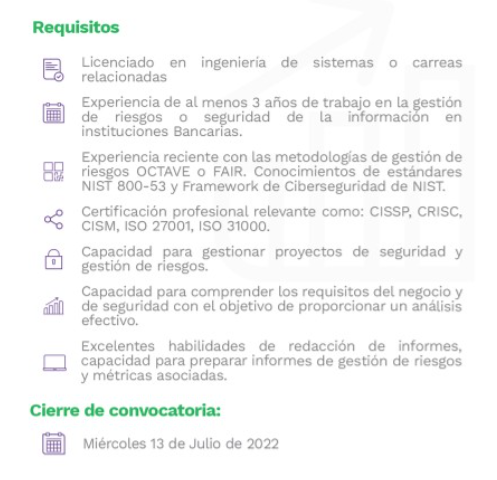

BNB: Analista de Riesgos en Seguridad de la Informacion

Guido Rosales 08/07/2022Convocatoria del BNB dirigida a Ingenieros de sistemas o carreras relacionadas.

Oportunidad Laboral

COMENTARIOS DE LOS REQUISITOS

OCTAVE

Operational Critical, Threat, Asset and Vulnerability Evaluation

Metodología de evaluación de riesgos para identificar, gestionar y evaluar los riesgos de seguridad de la información. Esta metodología sirve para ayudar a una organización a: desarrollar criterios cualitativos de evaluación de riesgos que describan las tolerancias al riesgo operativo de la organización.

La metodología OCTAVE se desarrolló en la Universidad Carnegie Mellon de Pensilvania, en los Estados Unidos. Esto se hizo en el Centro de Coordinación del Instituto de Ingeniería de Software. OCTAVE está compuesta por tres fases diferenciadas de desarrollo.

Fase 1

La primera fase engloba los activos, las amenazas, las vulnerabilidades de la empresa u organización, las exigencias de seguridad y las normas existentes. Esta fase, a su vez, está compuesta por cuatro procesos diferenciados.

El primero de estos procesos consiste en la identificación del conocimiento de los altos directivos. En este punto se procederá a la recopilación de información de los niveles de seguridad, de los principales activos y sus posibles motivos de preocupación y de las estrategias de protección con las que cuente la empresa u organización en ese momento.

El segundo de los procesos se basa en la identificación del conocimiento, una vez más, de los directivos, pero en este caso de áreas operativas. Su meta principal a nivel operativo es la recolección de información.

El proceso número tres tiene que ver con la identificación del conocimiento del personal. Llegados a este punto se toma información de miembros de personal sobre requisitos de seguridad, de los principales activos y sus posibles motivos de preocupación y de las estrategias de protección con las que cuente la empresa u organización en ese momento. La participación en el mismo será por parte del personal del departamento de tecnología e información y del personal de planta.

El cuarto y último proceso de esta fase consiste en la composición de perfiles de amenaza. En este punto el equipo de análisis se encargará de evaluar la información recopilada en los procesos anteriores. Posteriormente ser pasará a seleccionar 5 activos críticos y sobre los mismos se definen requisitos y amenazas.

Fase 2

Esta segunda fase engloba los componentes claves y las vulnerabilidades técnicas. En ella se continua con los procesos comenzados en la fase anterior, permitiendo un desarrollo correcto del análisis y la gestión de los riesgos en el interior de la empresa u organización.

El quinto proceso comprende la identificación de componentes clave, sistemas importantes para activos críticos. Estos componentes clave serán los que se evalúen para las vulnerabilidades de la tecnología. El personal de tecnología de información y el equipo de análisis serán los encargados en función de las necesidades.

El sexto y último proceso de esta fase tiene que ver con la evaluación de los componentes que hayan sido seleccionados. En este proceso asimismo es posible la identificación de las vulnerabilidades de los componentes críticos.

Fase 3

Esta última fase, la tercera, engloba la evaluación de los riesgos y la ponderación de los mismos, la estrategia de protección y el plano de reducción de los riesgos. La fase número 3 de la metodología OCTAVE la componen dos procesos.

El proceso número siete está basado en la realización de un análisis de riesgos. En el mismo se identificarán los riesgos susceptibles de darse sobre los activos críticos de la empresa u organización.

El último proceso de todos, el ocho, constituye el desarrollo de una serie de estrategias de protección. En las mismas se definirán las acciones y planes a llevar a cabo para proteger los activos críticos. Estas por su parte necesitan de un estudio y aprobación antes de su ejecución.

FAIR

La metodología FAIR fue concebida como una forma de proporcionar mediciones significativas para que pudiera satisfacer el deseo de la gerencia de hacer comparaciones efectivas y decisiones bien informadas. FAIR se ha convertido en el único modelo estándar internacional de Valor en Riesgo (VaR) para ciberseguridad y riesgo operativo.

El Análisis Factorial del Riesgo de la Información (FAIRTM) es el único modelo cuantitativo estándar internacional para la seguridad de la información y el riesgo operativo.

FAIR proporciona un modelo para comprender, analizar y cuantificar el riesgo cibernético y el riesgo operativo en términos financieros.

Es diferente a los marcos de evaluación de riesgos que centran su resultado en gráficos de colores cualitativos o escalas ponderadas numéricas.

Construye una base para desarrollar un enfoque sólido para la gestión de riesgos de la información.

NIST 800-53

La publicación especial 800-53 del NIST proporciona un catálogo de controles de seguridad y privacidad para todos los sistemas de información federales de EE. UU., Excepto los relacionados con la seguridad nacional.

La publicación NIST 800-53 también describe cómo desarrollar conjuntos especializados de controles, o superposiciones, diseñados para tipos específicos de misiones/funciones comerciales, tecnologías o entornos de operación.

Finalmente, el catálogo de controles de seguridad aborda la seguridad tanto desde una perspectiva de funcionalidad (la fortaleza de las funciones y mecanismos de seguridad provistos) como desde una perspectiva de aseguramiento (las medidas de confianza en la capacidad de seguridad implementada). Abordar tanto la funcionalidad de seguridad como la garantía de seguridad garantiza que los productos de tecnología de la información y los sistemas de información creados a partir de esos productos que utilizan sistemas sólidos y principios de ingeniería de seguridad sean lo suficientemente confiables.

CERTIFICACIONES

CISSP

CISSP es una certificación de alto nivel profesional otorgada por la (ISC)2, con el objetivo de ayudar a las empresas a reconocer a los profesionales con formación en el área de seguridad de la información. En enero del 2022, había registrados 152,632 CISSPs en el mundo

CRISC

Introducida en 2010, la Certificación en Riesgos y Control de Sistemas de Información (Certified in Risk and Information Systems Control, CRISC) se basa en la propiedad intelectual de la asociación, investigación de mercado independiente y los aportes de expertos en la materia de todo el mundo. La certificación ha sido diseñada para profesionales de TI y de negocios que identifiquen y gestionen los riesgos mediante la elaboración, implementación y mantenimiento de sistemas adecuados de información de los controles. Desde su inicio, CRISC ha sido obtenida ya por más de 36.000 profesionales.

La certificación CRISC está diseñada para aquellas personas expertas en gestión de riesgos de TI, así como diseño, la implementación, el monitoreo y el mantenimiento de controles de SI, por ejemplo:

- Los profesionales de TI

- Profesionales de riesgo

- Análisis económico

- Los gerentes de proyecto

- Cumplimiento de los profesionales de la empresa

CISM

CISM es una certificación para el Gerenciamiento de seguridad de la información respaldada por la ISACA. Está enfocada en la gerencia y ha sido obtenida por siete mil personas desde su introducción, en 2004.

ISO27001

Puede ser de lead auditor o lead implementer. Se basa en el estandar ISO 27001 y toda la familia relacionada. En este caso resaltaria la ISO 27005 sobre riesgos

ISO 31000

Puede ser de lead auditor o lead implementer. Se basa en el estandar ISO 31000.