CrYptografia en WannaCry

Lamentablemente hacer sistemas seguros puede ser nefasto si estos son usados por los ciberdelincuentes.

El ransomware aprovecha la seguridad criptografica

Lamentablemente buscar sistemas muy seguros e impenetrables para proteger la información es un objetivo común, en este caso puntual los sistemas utilizados por los ciberdelincuentes para secuestrar archivos utilizando robustos sistemas criptograficos están poniendo en jaque a todo el mundo. Nos queda por un lado entender el problema para poder seguir pensando en técnicas, herramientas, procedimientos y conocimientos necesarios para luchar contra este riesgo.

Como se podra ver en el articulo, el ransomware Wannacry tambien utiliza AES y RSA.

Mas detalles

El gusano ransomware WannaCry ha dominado el ciclo mundial de noticias desde que comenzó a difundirse el viernes.

El ransomware ahora se ha informado en más de 150 países de todo el mundo, afectando a cientos de miles de máquinas y más de 10,000 empresas.

Symantec ya ha publicado un blog que detalla mucho de lo que necesita saber sobre este ransomware y cómo protegerse. Sin embargo, una investigación adicional de nuestros analistas expertos que están tratando de descubrir una clave de descifrado para neutralizar esta amenaza ha descubierto más detalles técnicos.

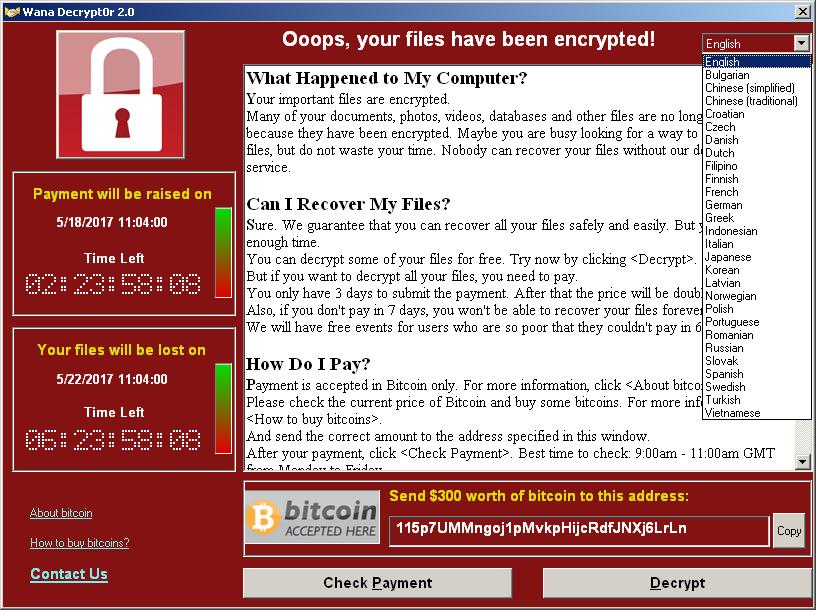

La nota de rescate de WannaCry

1 ¿Cómo funciona este malware?

El análisis de nuestros ingenieros indica que el malware tiene dos claves públicas codificadas implementadas como parte de este ransomware: una se utiliza para la tarea principal de cifrar archivos, mientras que la otra se utiliza para cifrar una pequeña cantidad de archivos para el “descifrado de demostración”, por lo que los autores de ransomware pueden “probar” a las víctimas que pueden descifrar los archivos. Llamémosles clave pública del atacante y clave pública de demostración, que se explicarán más adelante.

Una vez que el malware se esté ejecutando en la máquina víctima, generará un nuevo par de claves asimétricas RSA de 2048 bits único. Esto significa que cada víctima necesita su propia clave de descifrado.

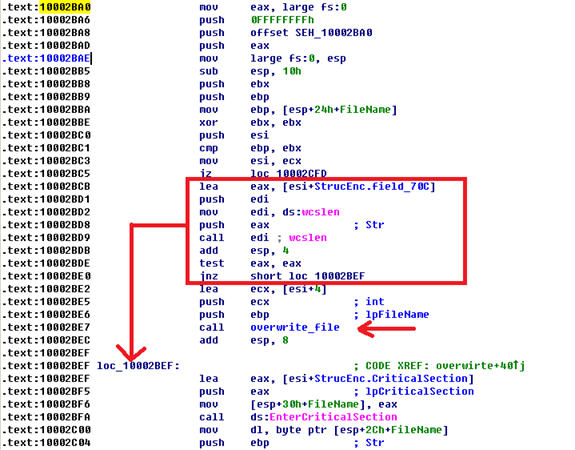

Una vez que se genera el nuevo par de claves únicas, el malware exporta la clave RSA pública de la víctima a un archivo local llamado 00000000.pky usando la API CryptExportKey. A continuación, exporta la clave RSA privada de la víctima y la cifra con la clave pública codificada del atacante del malware y la almacena como 00000000.eky en el disco. Ahora que la clave se ha almacenado de forma segura, el malware utiliza la API CryptDestroyKey para destruir la clave privada en la memoria, lo que limita el tiempo para recuperar los parámetros de la clave privada de la memoria mediante cualquier otra herramienta. Desafortunadamente, la vida útil de las claves RSA de las víctimas privadas es tan limitada que no existe una buena opción para recuperarlas más tarde una vez que se haya realizado el cifrado.

Ahora, el malware enumerará todos los archivos interesantes según su extensión. Si el tamaño del archivo original es inferior a 209,715,200 bytes, o si aún no se ha alcanzado un límite configurable de archivos, el malware utilizará la clave pública RSA de demostración, que está codificada en el malware. Para esta clave, la clave privada es realmente conocida y puede usarse para descifrar el contenido. Para todos los demás archivos, se utilizará la clave pública RSA de la víctima, para la cual la clave privada se ha cifrado de forma segura y se ha almacenado localmente.

Esto significa que el ransomware ahora genera una nueva clave simétrica de 16 bytes utilizando la API CryptGenRandom para cada archivo que desea cifrar. Esta clave simétrica se cifra utilizando una de las claves públicas RSA disponibles y se almacena junto con una copia del archivo original en forma cifrada. El uso de la clave de demostración permite a los atacantes descifrar algunos archivos para demostrar que son los autores reales. Desafortunadamente, esto no garantiza que realmente tengan la clave privada RSA requerida para descifrar la clave privada de la víctima que se almacenó localmente.

2 No todos los archivos son irrecuperables

Esto explica por qué se ha afirmado que hay algunas herramientas disponibles para descifrar todos los archivos bloqueados por WannaCry. Desafortunadamente, a partir de nuestro análisis de cómo funciona este ransomware, parece que la herramienta solo puede descifrar unos pocos archivos cifrados con la clave de demostración.

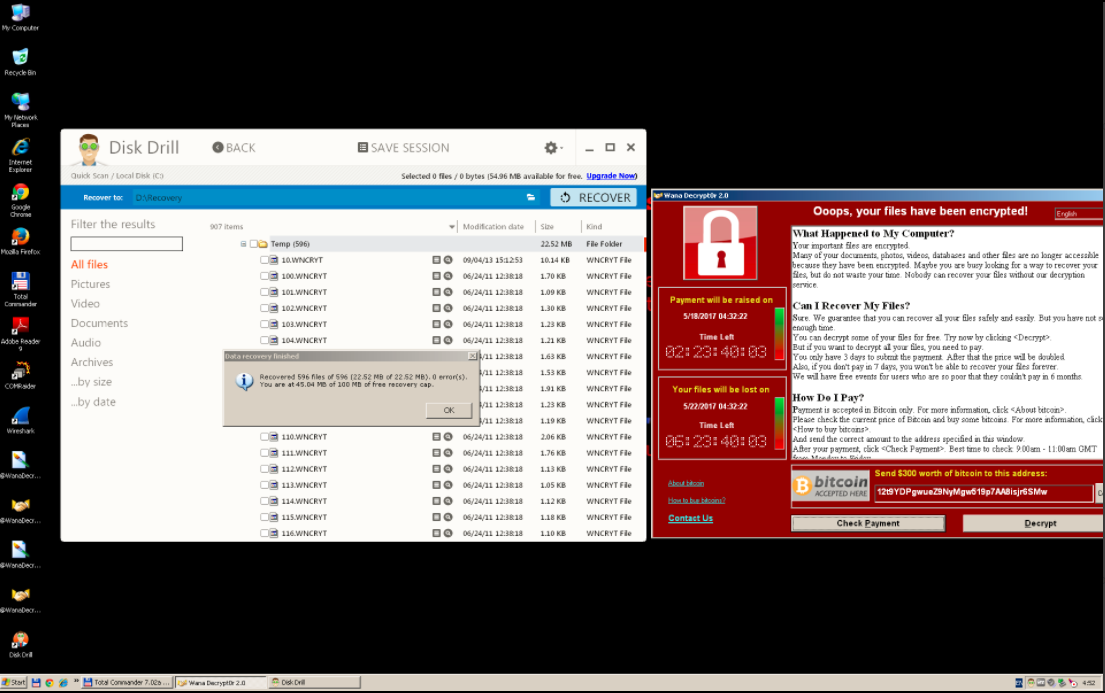

Pero puede haber alguna esperanza. Los archivos almacenados en Escritorio, Mis documentos o en cualquier disco extraíble en la computadora en el momento de la infección se sobrescriben con datos generados aleatoriamente y se eliminan. Esto significa que no es posible recuperarlos con una herramienta de recuperación de disco o de recuperación de archivos.

Sin embargo, debido a posibles debilidades en el malware, es posible recuperar otros archivos cifrados en el sistema cuando se almacenaron fuera de estas tres ubicaciones, utilizando una herramienta de recuperación de disco para recuperar, ya que la mayoría de los archivos se mueven a una carpeta temporal y luego, normalmente se borra, sin ser sobrescrito por un limpiador. Sin embargo, la tasa de recuperación puede variar de un sistema a otro porque el archivo eliminado puede ser sobrescrito por otras operaciones del disco.

En resumen, debería ser posible recuperar algunos de los archivos que han sido cifrados con WannaCrypt sin pagar el rescate, sin embargo, la recuperación de todos los archivos sin una copia de seguridad no parece posible en este momento.

Como nota de seguridad, tenga cuidado con cualquier servicio que ofrezca descifrar todos los archivos, etc., ya que estos descifradores podrían ser malware disfrazado.

Hemos verificado la capacidad de recuperación de archivos con una herramienta de recuperación de disco llamada Disk Drill, la captura de pantalla a continuación muestra los archivos eliminados que esta herramienta descubre y recupera:

3 El software más antiguo puede revelar la clave

Las computadoras que ejecutan versiones excepcionalmente antiguas de XP pueden generar una clave de descifrado. Esto se debe a una falla que existe en las versiones SP1 y SP2 de Windows XP, y que fue parchada en 2008 en Windows XP SP3, por lo que el porcentaje de computadoras que aún ejecutan esas versiones del sistema operativo es pequeño.

Sin embargo, aquellos que todavía tienen computadoras que ejecutan esos sistemas podrían aprovechar una falla en su generador de números pseudoaleatorios (PRNG) que permite a alguien predecir las claves de cifrado que se crearían en el futuro y, lo que es más importante, revelar claves que se han generado en el pasado.

Una persona podría aprovechar esta falla para revelar la clave de descifrado en la memoria si el malware aún se está ejecutando y, por lo tanto, liberar sus archivos del control de WannaCry.

Articulo traducido desde: https://medium.com/threat-intel/wannacry-ransomware-decryption-821c7e3f0a2b

REPERCUSIÓN EN BOLIVIA

Tuvimos la oportunidad de hacer un seguimiento, compartimos un enlace al video de la entrevista.