Diferencia entre evaluación de vulnerabilidades y pruebas de penetración.

En Bolivia desde el año 2013 las Entidades reguladas por ASFI deben efectuar un Analisis de Vulnerabilidades Tecncias, como dice el RGSI - Reglamento de Gestion de Seguridad de la Informacion.

El problema se da cuando se interpreta este reglamento segun el conocimiento de las personas y los recursos presupuestados como 2 factores mas relevantes.

Con el paso del tiempo este AVT se ha convertido en un informe de Analisis automatizado de vulnerabilidades traducido al español. Inclusive en muchos casos a las entidades reguladas no les gusta un trabajo minusiosamente realizado por cuanto o desnuda debilidades que han estado presentes tiempo atras, o supone modificaciones a su infraestructura actual, aplicaciones o controles que no tienen planificado hacerlo.

Lamentablemente tambien el TOPTEN de OWASP ha sido tomado como el UNICO referente para estos trabajos. Es decir estamos evaluando la seguridad con la misma vara por ya casi 10 años. Los terminos de referencia no varian, no hay innovacion tanto del cliente y consecuentemente del proveedor. Mucho radica en el presupuesto.

Entonces, recomendamos a ASFI establecer lineamientos mas claros para lograr mayor beneficio de esta inversion que se hace.

Que dice el RGSI de ASFI?

Pruebas de intrusión (Pen test): Son pruebas controladas que permiten identificar posibles debilidades de los recursos tecnológicos de la Entidad Supervisada, que un intruso podría llegar a explotar para obtener el control de sus sistemas de información, redes de computadoras, aplicaciones web, bases de datos, servidores y/o dispositivos de red. Las pruebas de intrusión pueden ser realizadas a través de la intranet, desde Internet, accesos remotos o cualquier otro medio.

Las pruebas de intrusión se clasifican, dependiendo del origen del ataque, en:

1. Externas, cuando se busca identificar las posibles vulnerabilidades que se encontrarían

ante una acción maliciosa externa;

2. Internas, cuando se busca identificar las vulnerabilidades ante acciones que se

produzcan dentro de la propia Entidad Supervisada.

Artículo 8° - (Análisis de vulnerabilidades técnicas) La Entidad Supervisada es responsable de implementar una gestión de vulnerabilidades técnicas, a cuyo efecto debe contar con políticas y procedimientos formales que le permitan identificar su exposición a las mismas y adoptar las acciones preventivas y/o correctivas que correspondan, considerando los siguientes aspectos:

a. La evaluación de vulnerabilidades técnicas debe efectuarse por lo menos una (1) vez por año y ante un cambio en la infraestructura tecnológica. La ejecución de pruebas de seguridad debe considerar la realización de pruebas de intrusión controladas internas, externas o ambas de acuerdo con los resultados del análisis y evaluación de riesgos en seguridad de la información, efectuado por la Entidad Supervisada;

b. El conjunto de políticas y procedimientos referido a la gestión de vulnerabilidades técnicas debe ser revisado y actualizado (si corresponde), por lo menos una (1) vez al año;

c. La Entidad Supervisada debe exigir a la(s) empresa(s) y/o persona(s) que le preste(n) servicios de evaluación de seguridad de la información, la respectiva documentación que acredite la experiencia necesaria para realizar este tipo de trabajos, adicionalmente debe(n) garantizar que el personal que realice las pruebas de intrusión controladas sea certificado y firme un acuerdo de confidencialidad conforme se establece en el Artículo 4° de la presente Sección;

d. El análisis de vulnerabilidades técnicas puede ser realizado por personal externo, interno o ambos, conforme con los resultados del análisis y evaluación de riesgos en seguridad de la información, efectuado por la Entidad Supervisada. Al efecto, el personal interno asignado para esta tarea debe ser ajeno al (las) área(s) de tecnologías y sistemas de información.

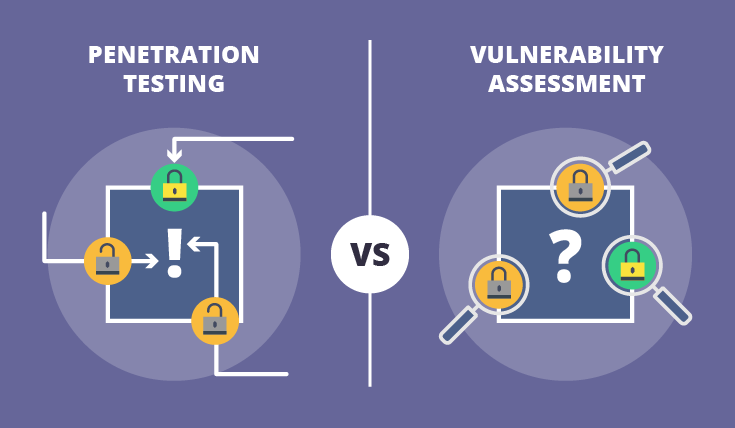

Evaluación de vulnerabilidades VS pruebas de penetración.

La evaluación de vulnerabilidades y las pruebas de penetración son dos técnicas comunes utilizadas en la seguridad de la información para evaluar la seguridad de los sistemas y aplicaciones. Ambas técnicas tienen como objetivo identificar y remediar las vulnerabilidades que puedan ser explotadas por atacantes malintencionados, sin embargo, hay algunas diferencias importantes entre ellas.

La evaluación de vulnerabilidades es un proceso automatizado o manual que consiste en escanear los sistemas y aplicaciones para identificar posibles vulnerabilidades de seguridad. Este proceso se centra en la identificación de vulnerabilidades comunes y conocidas, así como en la evaluación de la efectividad de las medidas de seguridad existentes. El resultado de una evaluación de vulnerabilidades es un informe que enumera las vulnerabilidades identificadas junto con una calificación de la gravedad de cada una y recomendaciones sobre cómo abordarlas.

Por otro lado, las pruebas de penetración son una técnica más avanzada que implica la simulación de un ataque real para identificar las vulnerabilidades que podrían ser explotadas por un atacante. Durante una prueba de penetración, un equipo de expertos en seguridad informática realiza una serie de pruebas manuales y automatizadas para identificar las vulnerabilidades y explotarlas de forma segura, sin dañar el sistema o la aplicación. El resultado de una prueba de penetración es un informe que detalla las vulnerabilidades identificadas junto con información sobre cómo se identificaron y cómo se pueden remediar.

En resumen, la evaluación de vulnerabilidades se centra en identificar las vulnerabilidades comunes y conocidas, mientras que las pruebas de penetración van más allá al simular un ataque real para identificar vulnerabilidades que pueden no haber sido detectadas por la evaluación de vulnerabilidades y evaluar la efectividad de las medidas de seguridad existentes.

Cual es mas caro?

En términos de intensidad, el test de penetración es más riguroso y exhaustivo que el análisis de vulnerabilidades, ya que implica la simulación de un ataque real y la identificación de posibles vectores de ataque. Por lo tanto, se podría decir que el test de penetración es más completo y riguroso que el análisis de vulnerabilidades. Sin embargo, ambos son importantes y deben ser realizados como parte de una evaluación completa de la seguridad de un sistema o red.

Entonces un test de penetracion tiende a costar mas.