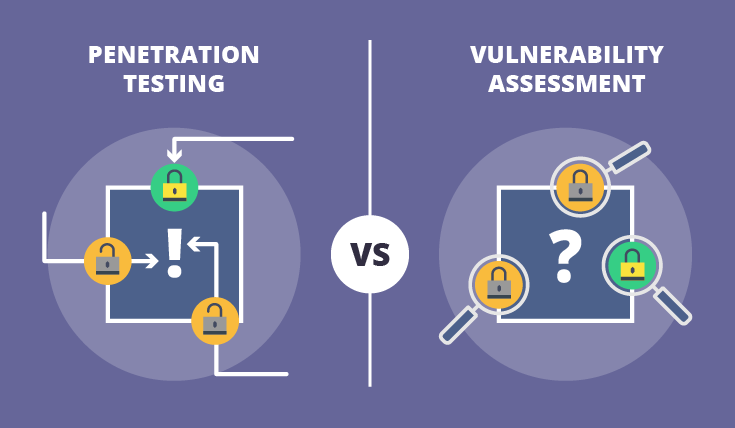

Pruebas de intrusión (Pen test): Son pruebas controladas que permiten identificar posibles debilidades de los recursos tecnológicos de la Entidad Supervisada, que un intruso podría llegar a explotar para obtener el control de sus sistemas de información, redes de computadoras, aplicaciones web, bases de datos, servidores y/o dispositivos de red. Las pruebas de intrusión pueden ser realizadas a través de la intranet, desde Internet, accesos remotos o cualquier otro medio.

Las pruebas de intrusión se clasifican, dependiendo del origen del ataque, en:

1. Externas, cuando se busca identificar las posibles vulnerabilidades que se encontrarían

ante una acción maliciosa externa;

2. Internas, cuando se busca identificar las vulnerabilidades ante acciones que se

produzcan dentro de la propia Entidad Supervisada.

Artículo 8° – (Análisis de vulnerabilidades técnicas) La Entidad Supervisada es responsable de implementar una gestión de vulnerabilidades técnicas, a cuyo efecto debe contar con políticas y procedimientos formales que le permitan identificar su exposición a las mismas y adoptar las acciones preventivas y/o correctivas que correspondan, considerando los siguientes aspectos:

a. La evaluación de vulnerabilidades técnicas debe efectuarse por lo menos una (1) vez por año y ante un cambio en la infraestructura tecnológica. La ejecución de pruebas de seguridad debe considerar la realización de pruebas de intrusión controladas internas, externas o ambas de acuerdo con los resultados del análisis y evaluación de riesgos en seguridad de la información, efectuado por la Entidad Supervisada;

b. El conjunto de políticas y procedimientos referido a la gestión de vulnerabilidades técnicas debe ser revisado y actualizado (si corresponde), por lo menos una (1) vez al año;

c. La Entidad Supervisada debe exigir a la(s) empresa(s) y/o persona(s) que le preste(n) servicios de evaluación de seguridad de la información, la respectiva documentación que acredite la experiencia necesaria para realizar este tipo de trabajos, adicionalmente debe(n) garantizar que el personal que realice las pruebas de intrusión controladas sea certificado y firme un acuerdo de confidencialidad conforme se establece en el Artículo 4° de la presente Sección;

d. El análisis de vulnerabilidades técnicas puede ser realizado por personal externo, interno o ambos, conforme con los resultados del análisis y evaluación de riesgos en seguridad de la información, efectuado por la Entidad Supervisada. Al efecto, el personal interno asignado para esta tarea debe ser ajeno al (las) área(s) de tecnologías y sistemas de información.