Falla crítica permite violar sistemas SAP

La vulnerabilidad, que también se ha denominado RECON (Código explícitamente explotable en NetWeaver), tiene la calificación de gravedad más alta posible (10) en el Sistema de puntuación

Los usuarios de SAP deben implementar de inmediato un parche recientemente lanzado para una vulnerabilidad crítica que podría permitir a los piratas informáticos comprometer sus sistemas y los datos que contienen. La falla está en un componente central que existe de manera predeterminada en la mayoría de las implementaciones de SAP y puede explotarse de forma remota sin la necesidad de un nombre de usuario y contraseña.

Los investigadores de la firma de seguridad Onapsis que encontraron e informaron la vulnerabilidad estiman que 40,000 clientes de SAP en todo el mundo podrían verse afectados. Más de 2.500 sistemas SAP vulnerables están expuestos directamente a Internet y corren un mayor riesgo de ser pirateados, pero los atacantes que obtienen acceso a las redes locales pueden comprometer otras implementaciones.

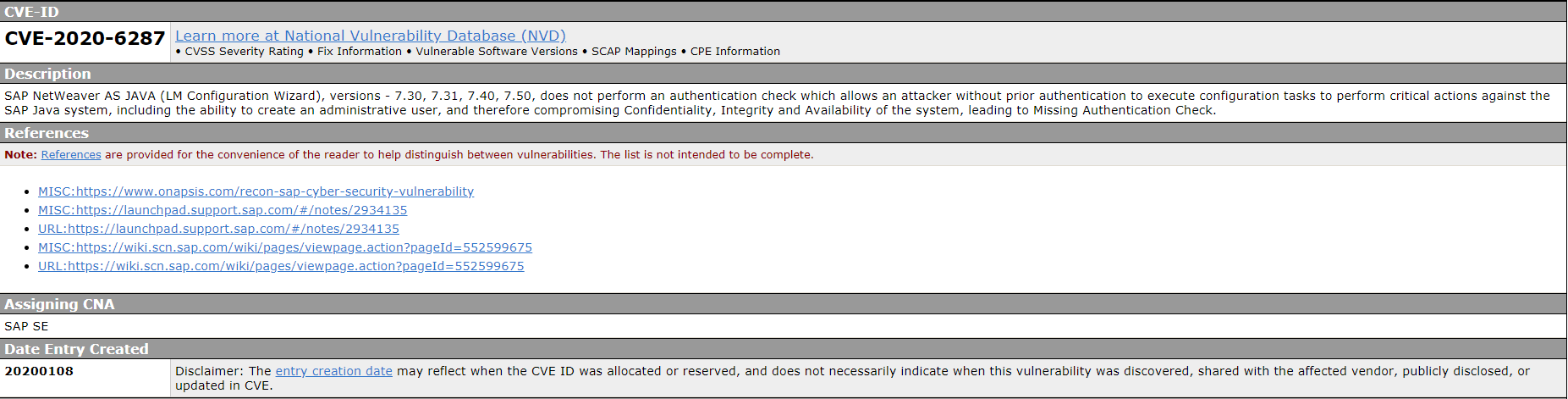

La vulnerabilidad se rastrea como CVE-2020-6287 y se encuentra en el servidor de aplicaciones SAP NetWeaver Java, que es la pila de software subyacente a la mayoría de las aplicaciones empresariales de SAP. Las versiones 7.30 a 7.50 de NetWeaver Java se ven afectadas, incluida la última, y todos los paquetes de soporte (SP) lanzados por SAP.

¿Cuál es el impacto de la vulnerabilidad de SAP?

La vulnerabilidad, que también se ha denominado RECON (Código explotable de forma remota en NetWeaver), tiene la calificación de gravedad más alta posible (10) en el Sistema de puntuación de vulnerabilidad común (CVSS) porque puede explotarse a través de HTTP sin autenticación y puede conducir a un completo compromiso del sistema. La falla permite a los atacantes crear un nuevo usuario con función administrativa, evitando los controles de acceso existentes y la segregación de funciones.

“Tener acceso administrativo al sistema permitirá al atacante administrar (leer / modificar / eliminar) todos los registros o archivos de la base de datos en el sistema”, advirtió Onapsis en un aviso. “Debido al tipo de acceso sin restricciones que un atacante obtendría al explotar sistemas sin parches, esta vulnerabilidad también puede constituir una deficiencia en los controles de TI de una empresa para los mandatos regulatorios, lo que podría afectar el cumplimiento financiero (Sarbanes-Oxley) y la privacidad (GDPR)”.

La vulnerabilidad abre organizaciones a varios tipos de ataques. Los hackers podrían usarlo para robar información de identificación personal (PII) perteneciente a empleados, clientes y proveedores; leer, modificar o eliminar registros financieros; cambiar detalles bancarios para desviar pagos y modificar procesos de compra; datos corruptos; o interrumpir la operación de las pérdidas financieras del sistema debido al tiempo de inactividad del negocio. La falla también permite a los atacantes ocultar sus huellas al eliminar registros y ejecutar comandos en el sistema operativo con los privilegios de la aplicación SAP.

Las aplicaciones SAP afectadas incluyen SAP S / 4HANA Java, SAP Enterprise Resource Planning (ERP), SAP Supply Chain Management (SCM), SAP CRM (Java Stack), SAP Enterprise Portal, SAP HR Portal, SAP Solution Manager (SolMan) 7.2, SAP Landscape Management (SAP LaMa), SAP Process Integration / Orchestration (SAP PI / PO), Relación con proveedores de SAP

Tambien puede interesarte:

- WEBINAR: INFO-FORENSIA

- La IA fue regañada

- CASC – Certified Advisor in Strategic Consulting

- WEBINAR – CIBERSEGURIDAD EN EL MUNDO DE LOS CRIPTOACTIVOS

- WEBINARIO: GESTION SEGURA DE CRYPTOMONEDAS