Habitos de CyberSeguridad – Lista para hacer

El control responsable llega cuando puedes definir los niveles de seguridad según tus necesidades. Define tus habitos de cyberseguridad.

Definamos hábitos de cyberseguridad

Definitivamente la Seguridad no es un tema de software y hardware únicamente, sino principalmente es un tema de HABITOS. Así como las personas tienen la costumbre de revisar su salud en función de sus indicadores, revisar el automóvil, las cuentas bancarias, deudas, cobros, etc. De la misma manera el ciudadano digital debe definir hábitos que deben ser realizados con cierta regularidad.

El ser humano es un animal de HÁBITOS. solo debemos definir cuales adquirir y desarrollar

DEPURAR ARCHIVOS

Quizá una de las costumbres mas dolorosas en la experiencia humana. Dejar todos los recuerdos que acumulamos a veces compulsivamente. Pero no necesariamente debemos dejarlo todo, sino mas bien elegir entre lo que fue útil en algún momento y ahora puede ya no serlo. Por ejemplo artículos, presentaciones, textos, canciones,etc. Apliquemos el criterio de publicidad o particularidad. si puedo encontrarlo en la web, entonces mejor es borrar, pero fotografías y vídeos personales quizá son los archivos que mas celosamente deben ser resguardados. El resto a la Basura.

Cambiar Claves

Aplicación en modo local y también en repositorio de nube.

Aplicación en la nube para resguardar claves

Cambiar claves es un buen habito, pero al final acumulamos tantas llaves en la vida que se hace difícil gestionarlas. Recomendamos utilizar algún servicio digital para poder guarda calves actuales y pasadas. Sera bueno adoptar ademas un método propio de almacenarlas para adicionar na capa de seguridad, por ejemplo siempre cambiar la letra a por la u o por un numero 4, Así una clave aparentemente en texto claro, no lo sera. Por supuesto que podrían hacer un análisis y determinar el método, pero se hace mas complicado y una barrera de seguridad es la cantidad de obstáculos que puedan interponer entre el atacante y su objetivo.

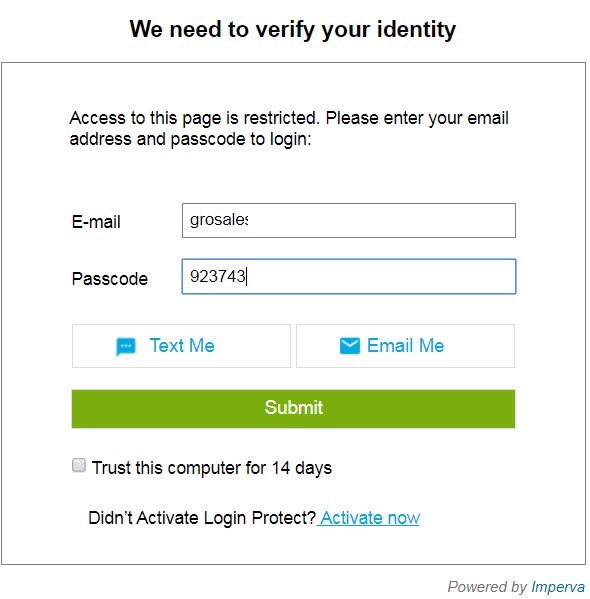

No dejes que pase mucho tiempo sin cambiar clave. Toma en cuenta que existen métodos adicionales como el doble factor de autenticacion, Google Autenticator es sin duda una muy buena opción para combinar las claves triviales o de mucha duración con el Factor Lo que tengo, que en este caso sera tu celular.

RESPALDOS

Pese a toda la propaganda sobre técnicas, métodos, dispositivos, software y hardware, nada superara tener buenos respaldos o copias de seguridad, backups si prefieres algo mas sofisticado. Por supuesto que esto sera bueno después de depurar lo util de aquello que no aporta valor a tu objetivo. Los respaldos pueden ser totales, una o dos veces al año. Pueden ser incrementales, algo que hacemos mensualmente por ejemplo.

Asegúrate de tener como mínimo 2 copias. Los respaldos TOTALES son accedidos una o dos veces al año y los incrementales que deben estar en otro dispositivo son accedidos por ejemplo de manera mensual. Etiqueta los discos para no confundirlos y nunca los dejes conectados al computador. Hoy en día el ransomware por ejemplo podría fácilmente llegar a también a esconder tus respaldos.

Configuración

Quizá con esto al principio necesites algo de ayuda o tiempo. Resulta que aplicaciones como Redes sociales, tienen muchos elementos que pueden aplicar a tu cuenta para protegerla de mejor manera.

- Configuración de privacidad

- Configuración de seguridad

- Registro de sitios visitados

- Registro de dispositivos utilizados

- Doble factor de autenticacion

- Seguidores y cuentas bloqueadas

- Aplicaciones ligadas a tus cuentas

- Anuncios

- Etiquetado

- etc

Sin duda, después de probar el control que podrías tener sobre un servicio o un dispositivo, te entrara la configuracion y buscaras hacer lo mismo por ejemplo con el router de la casa, tus otras cuentas, el antivirus, etc. Estarás tomando control responsable de tu seguridad

El Control responsable de la seguridad llega cuando puedes definir los niveles de seguridad SEGÚN tus necesidades