La compañía pagó un rescate de $ 4.5 millones para recuperar sus datos.

La primera regla del Ransomware Club es no pagar el rescate, pero parece que Carlson Wagonlit Travel no recibió el memo.

Le puede pasar a cualquiera

La exclusiva firma estadounidense de administración de viajes corporativos Carlson Wagonlit Travel ha sufrido una intrusión y se cree que la compañía pagó un rescate de $ 4.5 millones para recuperar sus datos.

El ataque golpeó a la compañía hace una semana, causando un apagado de todos los sistemas mientras la infección estaba contenida y tratada.

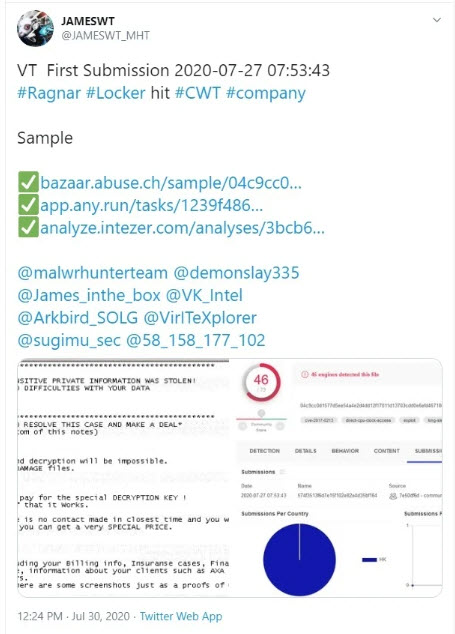

Parece que Carlson Wagonlit pudo haber pagado una demanda de rescate de más de 400 Bitcoins, o $ 4.5 millones a las tasas actuales, una suma que sus ingresos anuales de $ 1.5 mil millones pudieron absorber sin demasiados problemas. Un usuario de Twitter publicó el primer indicio de una violación, así como el rescate, el jueves:

CWT experimentó un incidente cibernético el fin de semana. Podemos confirmar que después de apagar temporalmente nuestros sistemas como medida de precaución, nuestros sistemas vuelven a estar en línea y el incidente ha cesado. Inmediatamente lanzamos una investigación y contactamos con expertos forenses externos. Si bien la investigación se encuentra en una etapa temprana, no tenemos indicios de que la información de identificación personal / cliente y viajero se haya visto afectada. La seguridad e integridad de la información de nuestros clientes es nuestra principal prioridad.

Los sitios de análisis de malware vinculados en el tweet mostraron que una muestra del ransomware se cargó el lunes 27 de julio.

Carlson Wagonlit, que recientemente se rebautizó como CWT, ofrece servicios de reserva de viajes y hoteles en lo que llama una base B2B2E: de empresa a empresa a empleado. Las empresas contratan las partes tediosas de organizar viajes corporativos a CWT en lugar de hacerlo ellos mismos. The Register entiende que, si bien CWT notificó a algunos de sus clientes corporativos a principios de esta semana, también les dijo que los datos de los viajeros individuales no se vieron comprometidos, y que parece ser donde se detuvo la cadena de notificaciones.

Un portavoz nos remitió a la declaración preparada cuando preguntamos si CWT pagó el rescate y, de ser así, cuánto. Lamentablemente, parece que la empresa se ha unido a las filas de otras multinacionales que pagan a delincuentes, incluida, desde el último mes, la firma de navegación y seguimiento de estado físico Garmin y el proveedor de CRM en la nube Blackbaud. Las advertencias de que menos de la mitad de las empresas que pagan rescates no recuperan todos sus datos simplemente están cayendo en oídos sordos, al igual que el hecho de que pagar a estos delincuentes simplemente mantiene su modelo de negocio y los alienta a continuar sus juergas criminales.

El organismo de control de datos del Reino Unido, la Oficina del Comisionado de Información, dijo que aún no había recibido una notificación de incumplimiento de CWT, que tiene una amplia presencia en el Reino Unido, y agregó que las organizaciones deben informar los incumplimientos dentro de las 72 horas posteriores a su conocimiento a menos que el incumplimiento no parezca ” riesgo para los derechos y libertades de las personas “.

Su guía publicada establece:

Cuando se produce una violación de datos personales, debe establecer la probabilidad y la gravedad del riesgo resultante para los derechos y libertades de las personas. Si es probable que exista un riesgo, debe notificar al ICO; Si es poco probable, entonces no tiene que informarlo. Sin embargo, si decide que no necesita informar la infracción, debe poder justificar esta decisión, por lo que debe documentarla.

Se cree que el desagradable involucrado fue Ragnar Locker. El ransomware, una cepa relativamente nueva vista por primera vez a fines del año pasado, implementa una máquina virtual con Windows XP en la red de destino para liberar el ransomware. Según la firma británica de inteligencia de amenazas Sophos, los vectores de ataque típicos incluyen controles de seguridad mal configurados alrededor de servicios de escritorio remoto o ataques de la cadena de suministro contra proveedores de servicios administrados.

- WEBINAR: INFO-FORENSIA

Informática Forense +IA: Investigando con Inteiigencia Aplicada

Informática Forense +IA: Investigando con Inteiigencia Aplicada - La IA fue regañada

@guidorosalesu 🎭 “Y parece que a la IA… la han castigado.” Sí, como ese adolescente…

@guidorosalesu 🎭 “Y parece que a la IA… la han castigado.” Sí, como ese adolescente… - CASC – Certified Advisor in Strategic Consulting

INICIO – 2 DE MAYO DE 2025

INICIO – 2 DE MAYO DE 2025 - WEBINAR – CIBERSEGURIDAD EN EL MUNDO DE LOS CRIPTOACTIVOS

El mundo ha experimentado con monedas virtuales desde la aparición de los ciberpunks en los…

El mundo ha experimentado con monedas virtuales desde la aparición de los ciberpunks en los… - WEBINARIO: GESTION SEGURA DE CRYPTOMONEDAS

Enlace para el formulario de registro: https://forms.gle/wGspnb1aBTiuYCkD9 Cargando… Mas informacion a capacitacion@yanapti.com Autor / Redactor…

Enlace para el formulario de registro: https://forms.gle/wGspnb1aBTiuYCkD9 Cargando… Mas informacion a capacitacion@yanapti.com Autor / Redactor… - WEBINAR – INVESTIGACION FORENSE DE CRIPTOESTAFAS

Estamos enfrentando una escalada significativa en diferentes modalidades de criptoestafas a raiz de la situacion economica relacionada con el acceos a dolares estadounidenses.

Estamos enfrentando una escalada significativa en diferentes modalidades de criptoestafas a raiz de la situacion economica relacionada con el acceos a dolares estadounidenses.