A PROPÓSITO DE LOS RIESGOS DE SUPLANTACIÓN

Guido Rosales 18/09/2021La dinámica de la inseguridad debe obligarnos a actualizar los métodos de autenticación. No podemos estancarnos por tratar de ser tolerantes con unos pocos en desmedro de muchos.

Dispositivos y técnicas de autenticación

La seguridad de Acceso comprende básicamente dos procesos. La identificación del solicitante y la autenticación del mismo.

El proceso de identificación tiene elementos tales como el Nombre de usuario o Código de acceso, que también puede ser un numero de cuenta. Generalmente la identificación se hace contra un valor conocido por el solicitante.

En cambio, el proceso de autenticación puede hacerse contra uno o mas de los siguientes elementos:

- LO QUE SE: Generalmente una clave estática en cierto tiempo mayor a 1 día. Generalmente claves de acceso mensuales o de más tiempo.

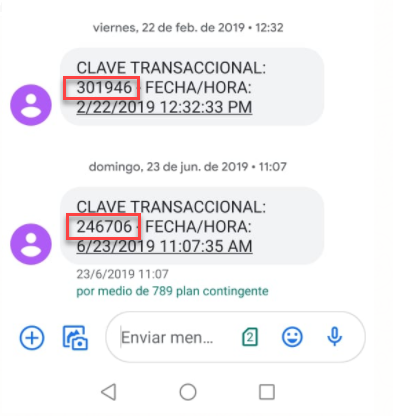

- LO QUE TENGO: Contar con un elemento donde se recibe un valor de calve dinámica, generalmente un celular o un dispositivo adicional que genera o recibe una clave de tiempo coto de duración. Lo que se conoce como Clave dinámica o de un solo uso. Su tiempo de vida esta definido en 1 a 10 minutos. Mas tiempo le quita su característica de dinámico y de un solo uso.

- LO QUE SOY: una característica de biometría informática que corresponde al usuario o solicitante del acceso. Generalmente la lectura de la huella dactilar o el reconocimiento facial.

2FA BIOMETRICO

La verificación biométrica se basa en que el usuario real sea el token. Una característica única, como las huellas dactilares o la retina del usuario, se utiliza para verificar que el usuario es quien dice ser.

PROS:

- El usuario se convierte en el token, ¡sé tú mismo!

- Opciones: muchas opciones diferentes para token, incluidas huellas dactilares, retina, reconocimiento de voz y facial

- Fácil de usar: conocimiento mínimo de cómo funcionan los sistemas requerido por el usuario final

CONTRAS:

- Privacidad: el almacenamiento de datos biométricos plantea problemas de privacidad

- Seguridad: las huellas dactilares y otros datos biométricos pueden verse comprometidos y no se pueden modificar

- Hardware adicional: requiere dispositivos especiales para verificar datos biométricos: cámaras, escáneres, etc.

2FA POR SMS

Quizás el método más común de implementar 2FA. Este método envía al usuario un token único a través de un mensaje de texto SMS, normalmente un código de 5 a 10 dígitos, después de haber ingresado correctamente su nombre de usuario y contraseña. Luego, el usuario debe proporcionar este token único antes de que se le otorgue acceso.

PROS:

- Fácil de usar: la mayoría de los usuarios se sienten cómodos recibiendo mensajes de texto

- Disponibilidad: la mayoría de los teléfonos tienen capacidad para SMS

- Costo: poco costoso de configurar y mantener

CONTRAS:

- Conectividad: se requiere señal de celda y recepción para recibir el token

- Seguridad: los mensajes SMS pueden ser interceptados por terceros

- Hardware: se requiere un dispositivo físico para que, si el teléfono se pierde o es robado, el usuario no pueda autenticarse

- Cualquiera pueda ver las contraseñas que recibes por SMS si están activadas las notificaciones en la pantalla de bloqueo.

- Incluso aunque las notificaciones estén desactivadas, se puede retirar la tarjeta SIM e instalarla en otro smartphone, dando acceso a los mensajes SMS con contraseñas.

- Los mensajes SMS con contraseñas pueden ser interceptados por un troyano que acecha dentro de tu smartphone.

- Empleando tácticas ocultas (persuasión, soborno, etc.), los ciberdelincuentes pueden hacerse con una nueva tarjeta SIM con el número de la víctima en cualquier tienda de teléfonos móviles. Entonces, los mensajes SMS irán a esta tarjeta y el teléfono de la víctima se desconectará de la red.

- Los mensajes SMS con contraseñas se pueden interceptar con un error básico en el protocolo SS7 utilizado para transmitir los mensajes.

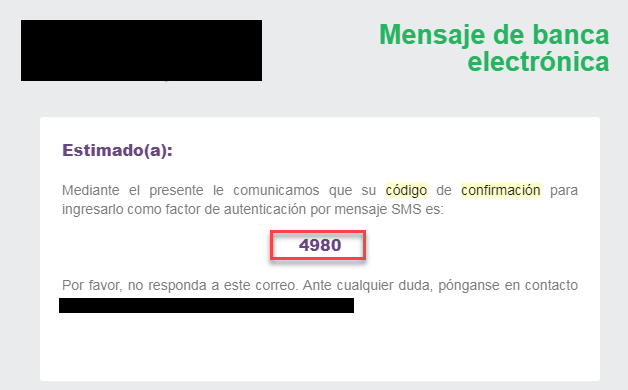

2FA POR EMAIL

Otro método bastante común de autenticación de dos factores. Este método es muy similar al método de SMS anterior, pero las implementaciones comunes incluyen que el usuario ingrese un token alfanumérico de 5 a 10 o haga clic en un enlace proporcionado en el correo electrónico. Aquí también se utilizan contraseñas de un solo uso generadas dinámicamente.

PROS:

- Fácil de usar: los usuarios pueden recibir correos electrónicos tanto en computadoras como en dispositivos móviles

- Costo: poco costoso de configurar y mantener

- Opciones: puede brindar al usuario opciones adicionales para verificar el token, como hacer clic en un enlace

CONTRAS:

- Entrega: el correo electrónico puede fallar en ser entregado de muchas maneras, que incluyen: el correo electrónico se convierte en spam, el servidor lo devuelve, la cola de entrega está respaldada y causa un retraso en la entrega, etc.

- Seguridad: los correos electrónicos pueden ser interceptados por terceros y los tokens pueden verse comprometidos

- Redundancia: si un tercero obtiene acceso a las credenciales de los usuarios, es posible que también puedan acceder al correo electrónico y así obtener fácilmente el token

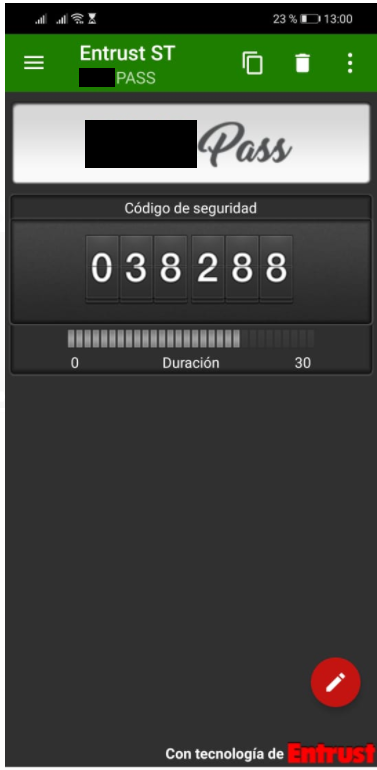

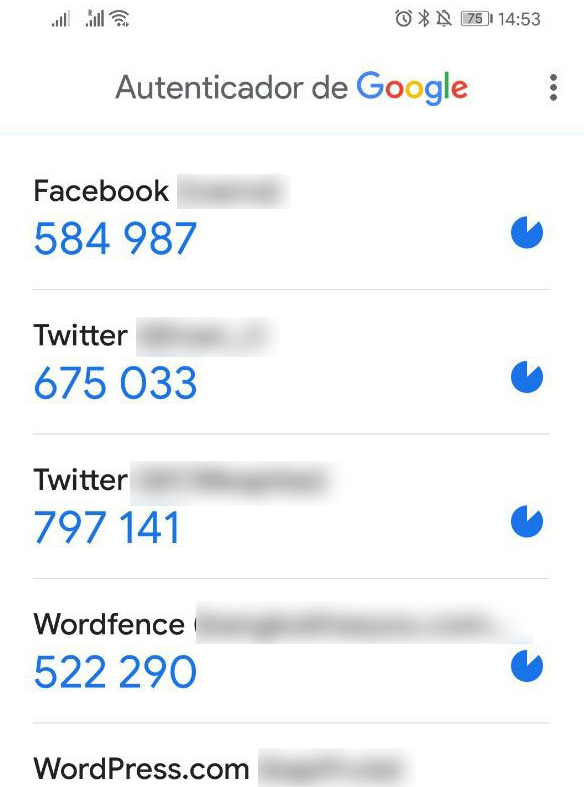

2FA POR SOFTTOKEN

Los tokens de software requieren que el usuario descargue e instale una aplicación que se ejecuta en su computadora o dispositivo móvil que genera tokens de forma dinámica para el usuario. Con el auge de los teléfonos inteligentes, este método está ganando popularidad. Los tokens de software funcionan de manera similar a los tokens de hardware, ya que se generan aleatoriamente y duran un breve período de tiempo antes de cambiar, pero los desarrolladores pueden elegir una serie de implementaciones diferentes para satisfacer las necesidades comerciales.

PROS:

- Fácil de usar: las aplicaciones generalmente tienen interfaces simples que solo muestran el token al usuario

- Actualizaciones: software fácil de actualizar y aplicar parches cuando sea necesario

- Extensibilidad: capacidad de agregar funciones mejoradas, como requerir un pin para acceder a la aplicación o usar una sola aplicación para varias cuentas

CONTRAS:

- Costo: costoso de implementar y mantener

- Software adicional: requiere que el usuario descargue e instale software adicional en sus dispositivos

- Seguridad: la aplicación utilizada para generar token puede verse comprometida sin el conocimiento del usuario

2FA Softtoken Dedicado

Proteja los activos de misión crítica de su organización con OneLogin MFA basado en políticas. Ofrezca factores de autenticación flexibles que incluyen la aplicación OneLogin Protect de contraseña única (OTP), correo electrónico, SMS, voz, WebAuthn para factores biométricos, además de una gama de opciones de terceros que incluyen Google Authenticator, Yubico, Duo Security, RSA SecurID y más. Vaya más allá de la MFA estática con la autenticación SmartFactor, que utiliza el aprendizaje automático para evaluar el riesgo y el contexto de cada inicio de sesión y adaptarse en consecuencia.

La verificación en dos pasos refuerza la seguridad de tu cuenta de Google al requerir un segundo paso de verificación cuando inicias sesión. Además de tu contraseña, debes proporcionar un código que la aplicación Google Authenticator genera en tu teléfono.

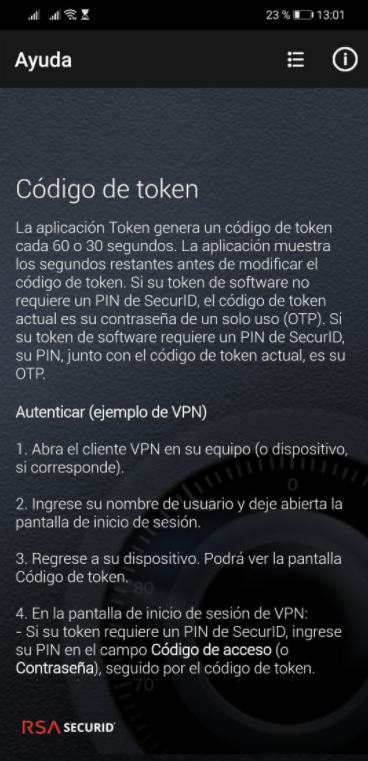

2FA POR HARD TOKEN

Este método es común en entornos empresariales, pero se puede utilizar en cualquier sistema. La forma en que funciona este método es que el usuario recibe un dispositivo físico como un llavero, un dispositivo USB u otro dispositivo que genera dinámicamente un token para el usuario. Estos tokens generalmente son válidos solo por períodos cortos de tiempo, algunos tan bajos como 30 segundos, y cambian constantemente.

PROS:

- Independiente: no requiere recepción, conectividad en línea u otros factores para generar tokens

- Confiable: los tokens de hardware están diseñados específicamente para generar solo tokens

- Seguro: como estos dispositivos solo realizan una tarea, los posibles vectores de explotación se reducen considerablemente

CONTRAS:

- Costo: costoso de configurar y mantener

- Hardware: los dispositivos pueden extraviarse, olvidarse y perderse fácilmente

- Demasiados dispositivos: tener un dispositivo de hardware para múltiples servicios puede hacer que el usuario no quiera usar 2FA.