Dice por ahí “Los rusos le estan rompiendo la… a todo el mundo”

sin duda un tema donde nadie esta libre de culpa

Desde al menos mediados de 2019 hasta principios de 2021, la inteligencia principal del Estado Mayor ruso Centro Principal de Servicios Especiales (GTsSS), unidad militar 26165, usado un clúster de Kubernetes® para realizar fuerza bruta generalizada, distribuida y anónima intentos de acceso contra cientos de objetivos gubernamentales y del sector privado en todo el mundo.

La actividad cibernética maliciosa de GTsSS ha sido previamente atribuida por el sector privado utilizando los nombres Fancy Bear, APT28, Strontium y una variedad de otros identificadores. La 85th GTsSS dirigió una cantidad significativa de esta actividad a las organizaciones que utilizan Microsoft Servicios en la nube de Office 365®; sin embargo, también se dirigieron a otros proveedores de servicios y servidores de correo electrónico locales utilizando una variedad de protocolos diferentes. Estos esfuerzos son casi ciertamente todavía en curso. Esta capacidad de fuerza bruta permite que los actores del 85 ° GTsSS accedan a datos protegidos, incluido el correo electrónico e identificar las credenciales de cuenta válidas. Esas credenciales pueden ser utilizado para una variedad de propósitos, incluido el acceso inicial, la persistencia, la escalada de privilegios, y evasión defensiva. Los actores han utilizado credenciales de cuenta identificadas en conjunto con la explotación de vulnerabilidades conocidas públicamente, como la explotación de Microsoft Exchange servidores que utilizan CVE 2020-0688 y CVE 2020-17144, para la ejecución remota de código y

mayor acceso a las redes objetivo. Después de obtener acceso remoto, muchos conocidos Las tácticas, técnicas y procedimientos (TTP) se combinan para moverse lateralmente, evadir defensas y recopilar información adicional dentro de las redes objetivo. Los administradores de red deben adoptar y expandir el uso de la autenticación multifactor para

ayudar a contrarrestar la eficacia de esta capacidad. Mitigaciones adicionales para asegurar una fuerte Los controles de acceso incluyen funciones de tiempo de espera y bloqueo, el uso obligatorio de contraseñas, implementación de un modelo de seguridad Zero Trust que utiliza atributos adicionales a la hora de determinar el acceso, y analíticas para detectar accesos anómalos. Adicionalmente, las organizaciones pueden considerar negar toda la actividad entrante de la anonimización conocida servicios, como redes privadas virtuales comerciales (VPN) y The Onion Router (TOR), donde dicho acceso no está asociado con el uso típico.

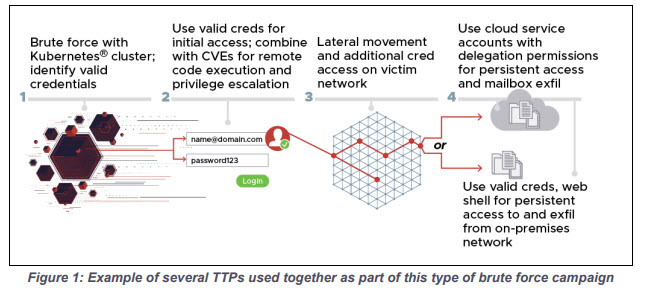

Los actores utilizaron una combinación de TTP conocidos además de su spray de contraseñas operaciones para explotar redes de destino, acceder a credenciales adicionales, moverse lateralmente y recopile, organice y extraiga datos, como se ilustra en la figura siguiente. Los actores utilizaron un variedad de protocolos, incluidos HTTP (S), IMAP (S), POP3 y NTLM. Los actores también utilizó diferentes combinaciones de TTP de evasión de defensa en un intento de disfrazar algunos componentes de sus operaciones; Sin embargo, muchas oportunidades de detección siguen siendo viables para identificar la actividad maliciosa.

El articulo completo puede ser descargado desde: