FIN7 recluta talento para introducirlo en ransomware

En 2018, el Departamento de Justicia de EE. UU. Reveló que FIN7 se hacía pasar por “Combi Security” , una empresa de ciberseguridad falsa, para involucrar a especialistas de TI inconscientes en sus campañas de tarjetas. Si bien el enfoque público en Combi Security cerró esa operación, Gemini ahora descubrió que FIN7 está utilizando una nueva compañía de ciberseguridad falsa llamada “Bastion Secure” para atraer a especialistas de TI inconscientes a respaldar su expansión continua hacia el ransomware.

La inteligencia de este informe fue recopilada por una fuente que fue contratada por “Bastion Secure”. La investigación y el análisis de la información de la fuente de Gemini Advisory ha estado en curso durante los últimos meses. Aunque se ha eliminado información confidencial de este informe para proteger la fuente, Gemini Advisory ha proporcionado a las fuerzas del orden público el conjunto completo de información no redactada. Además, nuestros hallazgos fueron informados a nuestros clientes a principios de este mes y han sido corroborados por la presentación de Microsoft en Mandiant Cyber Defense Summit 2021.

Resultados clave

- El grupo de ciberdelincuentes FIN7 ha sido responsable de campañas de robo de tarjetas a gran escala, lo que ha provocado la exposición de más de 20 millones de registros de tarjetas de pago, así como ataques de ransomware. Gemini ha descubierto que FIN7 ahora está ejecutando una nueva empresa falsa llamada “Bastion Secure”, que reemplaza a la “Combi Security” informada anteriormente.

- Bastion Secure ofreció una oferta de trabajo a una fuente de Gemini y, en el proceso, proporcionó a la fuente archivos que los analistas determinaron más tarde que eran para las herramientas de post-explotación Carbanak y Lizar / Tirion. Estas dos herramientas se han atribuido anteriormente a FIN7 y establecen el vínculo entre Bastion Secure y FIN7.

- Las tareas que FIN7 asignó a la fuente de Gemini, que operan bajo la apariencia de Bastion Secure, coincidieron con los pasos tomados para preparar un ataque de ransomware, lo que proporciona más evidencia de que FIN7 ha continuado expandiéndose en la esfera del ransomware.

- FIN7 puede pagar a “empleados” involuntarios mucho menos de lo que tendría que pagar a cómplices criminales informados por sus esquemas de ransomware. Sin embargo, la codicia de FIN7 también le dio a Gemini una visión de los datos patentados de este prolífico equipo de amenazas, lo que llevó a la exposición de otra empresa FIN7 falsa.

Fondo

El grupo de ciberdelincuentes FIN7 ganó notoriedad a mediados de la década de 2010 por sus campañas de malware a gran escala dirigidas a los sistemas de punto de venta (POS). En 2018, Gemini Advisory informó sobre el compromiso de FIN7 de las tiendas Saks Fifth Avenue y Lord & Taylor y la posterior venta de más de 5 millones de tarjetas de pago en la web oscura. Según el Departamento de Justicia de EE. UU., las campañas de tarjetas FIN7 más amplias han resultado en el robo de más de 20 millones de registros de tarjetas de pago y han costado a las víctimas más de mil millones de dólares, lo que convierte a FIN7 en uno de los grupos de ciberdelincuentes más infames y prolíficos de la última década. Ahora que el ransomware ha demostrado ser la empresa de premios gordos preferida de los ciberdelincuentes, FIN7 ha reasignado su experiencia y capacidad hacia el ransomware, con informes que indican que el grupo estuvo involucrado en intentos de ataques de ransomware contra empresas estadounidenses desde 2020. Además, a pesar del enfoque de la aplicación de la ley y el arresto de un administrador del sistema FIN7 en 2021, la actividad continua de FIN7 muestra que el grupo sigue siendo una amenaza poderosa y activa.

En 2018, el Departamento de Justicia de EE. UU. Reveló que FIN7 se hacía pasar por “Combi Security” , una empresa de ciberseguridad falsa, para involucrar a especialistas de TI inconscientes en sus campañas de tarjetas. Si bien el enfoque público en Combi Security cerró esa operación, Gemini ahora descubrió que FIN7 está utilizando una nueva compañía de ciberseguridad falsa llamada “Bastion Secure” para atraer a especialistas de TI inconscientes a respaldar su expansión continua hacia el ransomware.

A lo largo de la existencia de FIN7, las empresas de ciberseguridad se han referido a FIN7 con varios nombres, incluidos Carbanak, Carbon Spider, Anunak, Cobalt Gang y Navigator Group, y algunos profesionales optaron por subdividir la designación FIN7 según el tipo de destino. Si bien es probable que grupos de individuos superpuestos pero diferentes hayan realizado actividades maliciosas atribuidas a estos grupos de amenazas, el hilo unificador que conecta las firmas de ataque con FIN7 ha sido el uso del malware Carbanak .

Análisis

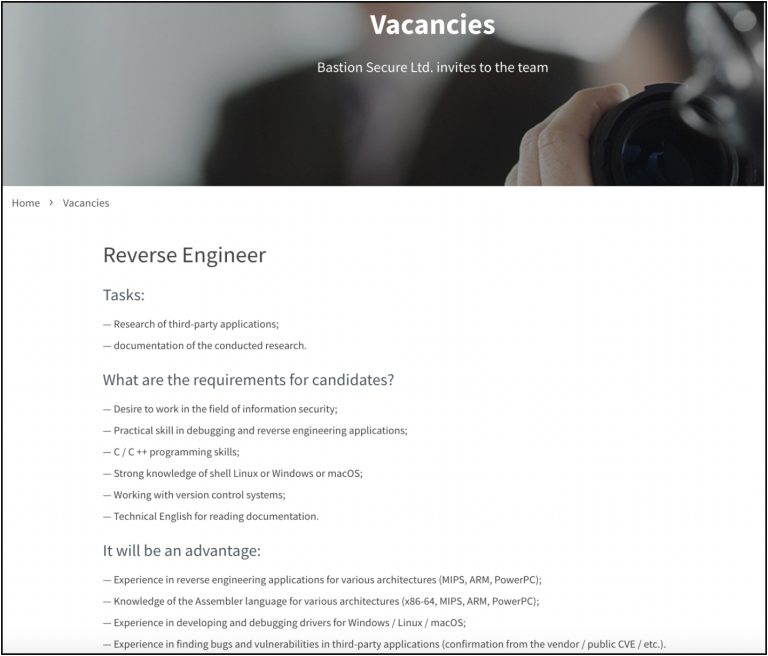

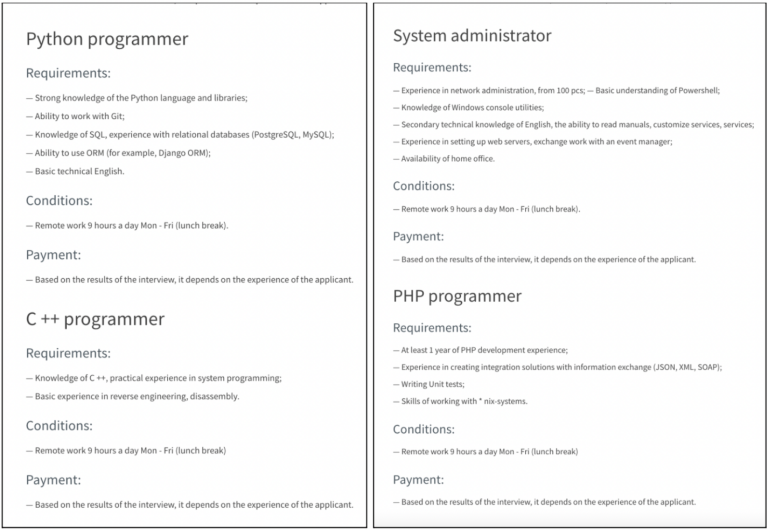

A una fuente de Gemini se le ofreció un puesto como especialista en TI en “Bastion Secure Ltd”, una “empresa” de ciberseguridad que busca programadores, administradores de sistemas e ingenieros inversos en C ++, Python y PHP. Una búsqueda básica de esta empresa arroja un sitio web de apariencia legítima (www [.] Bastionsecure [.] Com), pero el análisis reveló que se trata de una empresa de ciberseguridad ficticia dirigida por un grupo de ciberdelincuentes. Durante el proceso de entrevista, la fuente recibió varias herramientas para tareas de prueba que la fuente usaría si se empleara.

Gemini Advisory trabajó en conjunto con Recorded Future Insikt Group para analizar las herramientas proporcionadas por Bastion Secure y determinó que en realidad son componentes de los kits de herramientas posteriores a la explotación Carbanak y Lizar / Tirion, los cuales han sido previamente atribuidos al grupo FIN7 y pueden utilizarse tanto para infecciones del sistema POS como para ataques de ransomware.

Antes de 2020, el modus operandi principal de FIN7 era comprometer las redes de las empresas e infectar los sistemas POS con malware que roba tarjetas de crédito. Desde 2020, los investigadores de ciberseguridad han identificado casos en los que FIN7 obtuvo acceso a las redes de la empresa que luego se infectaron con el ransomware REvil o Ryuk . La participación exacta de FIN7 en el despliegue de ransomware, es decir, si vendieron el acceso a grupos de ransomware o si formaron una asociación con estos grupos, sigue sin estar clara. Sin embargo, las tareas que FIN7 asignó a la fuente de Gemini (que opera bajo la apariencia de Bastion Secure) coincidieron con los pasos tomados para preparar un ataque de ransomware, proporcionando más evidencia de que FIN7 se ha expandido a la esfera del ransomware.

Además, debido al uso de Carbanak y Lizar / Tirion por parte de Bastion Secure y la práctica establecida de FIN7 de usar compañías de ciberseguridad falsas para reclutar talentos, Gemini evalúa con gran confianza que FIN7 está usando la compañía ficticia Bastion Secure para reclutar especialistas de TI inconscientes para que participen en ataques de ransomware.

En términos más generales, la decisión de FIN7 de utilizar una empresa de ciberseguridad falsa para contratar especialistas en TI para su actividad delictiva está impulsada por el deseo de FIN7 de contar con mano de obra calificada y comparativamente barata. Las ofertas de trabajo de Bastion Secure para puestos de especialistas en TI oscilaron entre $ 800 y $ 1,200 USD al mes, que es un salario inicial viable para este tipo de puesto en los estados postsoviéticos. Sin embargo, este “salario” sería una pequeña fracción de la porción de los beneficios criminales de un ciberdelincuente de una extorsión exitosa de ransomware o una operación de robo de tarjetas de pago a gran escala. En efecto, el esquema de empresa falsa de FIN7 permite a los operadores de FIN7 obtener el talento que el grupo necesita para llevar a cabo sus actividades delictivas, al tiempo que retienen una mayor participación de las ganancias.

El uso de FIN7 de Bastion Secure, incluso después del descubrimiento de Combi Security, la empresa de ciberseguridad falsa anterior del grupo, indica que FIN7 continúa creyendo que la contratación de especialistas de TI involuntarios es el mejor método del grupo para equilibrar la necesidad de un equipo técnicamente capacitado con la de los operadores. deseo de obtener los máximos beneficios.

Bastión seguro

Con la última empresa falsa de FIN7, Bastion Secure, el grupo delictivo aprovechó la información verdadera disponible públicamente de varias empresas legítimas de ciberseguridad para crear un fino velo de legitimidad en torno a Bastion Secure. En efecto, FIN7 está adoptando tácticas de desinformación para que si un posible empleado o una parte interesada verificara Bastion Secure, una búsqueda superficial en Google devolvería información “verdadera” para empresas con un nombre o industria similar a Bastion Secure de FIN7.

El primer paso de FIN7 para obtener un velo de legitimidad fue darle a su empresa falsa el nombre genérico “Bastion Secure”, que parece similar a varias empresas adyacentes a la seguridad no relacionadas con resultados de búsqueda de Google altamente listados:

- Bastion Security Products Ltd : una empresa de seguridad física estadounidense que fue adquirida recientemente por ECAMSECURE

- Bastion Security Group : una empresa de consultoría de seguridad física de EE. UU.

En segundo lugar, Bastion Secure enumeró las direcciones de las oficinas de la empresa como:

- 16e Follingsby Ave, Gateshead, Reino Unido (antigua dirección de Bastion Security (North) Limited, cerrada desde entonces )

- 94 Yigal Alon St. Tower 1, Tel Aviv, Israel (edificio de oficinas que contiene varias empresas, incluida la empresa de seguridad de vehículos Cymotive )

- Imperia Tower, 12 Presnenskaya Embankment, Moscú, 123100 Rusia (edificio de oficinas que contiene varias empresas). Gemini se puso en contacto con los administradores del edificio de la Torre Imperia, quienes confirmaron que no hay ninguna empresa llamada Bastion Secure con espacio para oficinas en el edificio.

- Fortis Tower, 77-79 Gloucester Rd, Wan Chai, Hong Kong (edificio de oficinas que contiene varias empresas). Los administradores del edificio Fortis Tower no respondieron a las preguntas de Gemini; sin embargo, los registros públicos del ” Centro de búsqueda cibernética del Registro de empresas ” del gobierno de Hong Kong revelaron que no existe una empresa registrada denominada “Bastion Secure” que opere en Hong Kong.

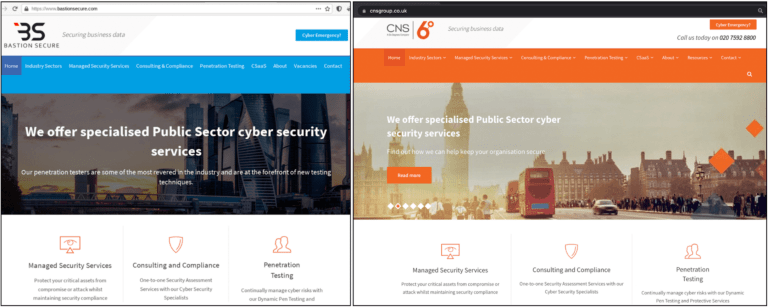

Además, el sitio web de Bastion Secure también parece legítimo a primera vista; sin embargo, un análisis más profundo reveló que el sitio web es en gran parte una copia del sitio web de Convergent Network Solutions Ltd. , una empresa legítima de ciberseguridad. Además, el sitio web de Bastion Secure está alojado en el registrador de dominios ruso Beget, que los ciberdelincuentes suelen utilizar.

Además, la oración de descripción de la página incluye texto directamente del sitio web de CNS.

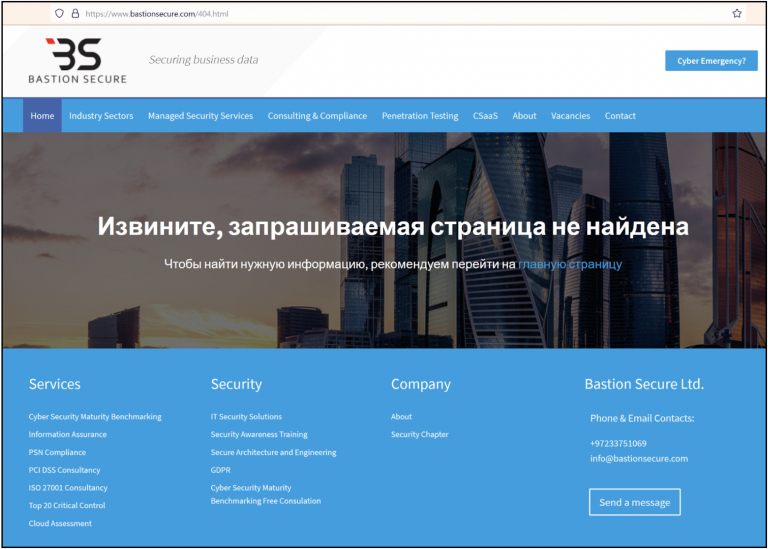

Un análisis inicial del sitio web Bastion Secure reveló que la mayoría de los submenús del sitio devuelven un error HTTP 404 en ruso, lo que indica que los creadores del sitio eran hablantes de ruso. Desde el análisis inicial de Gemini, la mayoría de los submenús del sitio web se han corregido con las páginas adecuadas; sin embargo, un análisis más profundo reveló que algunos de los errores HTTP 404 permanecen sin corregir.

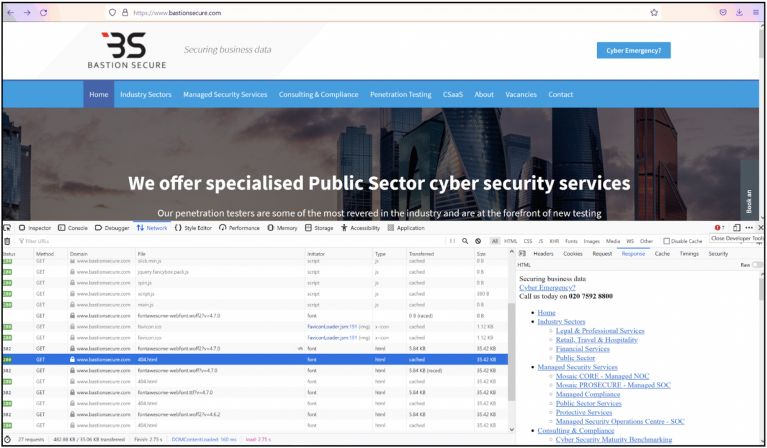

Como se muestra en la imagen a continuación, un análisis del código fuente de la página revela los restos del sitio de CNS: el código en Bastion Secure aún enumera el mismo número de teléfono que figura de manera prominente en la página de inicio de CNS .

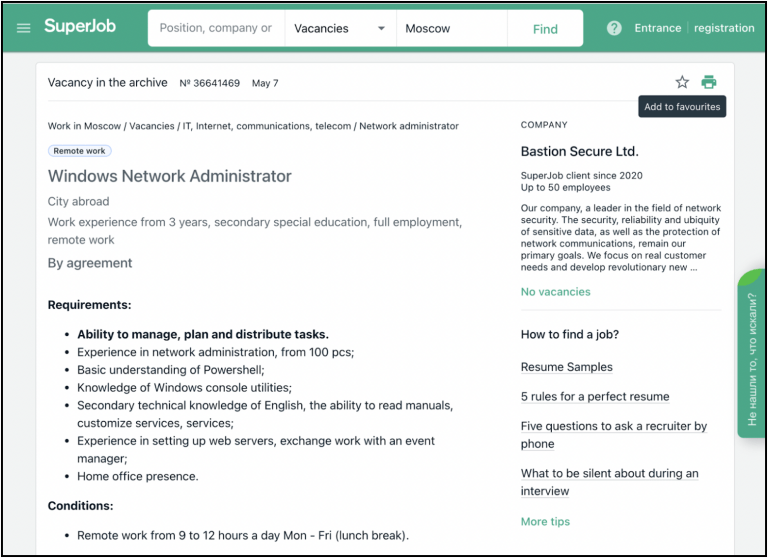

Para reclutar especialistas en TI, Bastion Secure publica ofertas de trabajo que parecen legítimas tanto en su sitio web como en sitios prominentes de búsqueda de empleo en los estados postsoviéticos, además de proporcionar contactos de buena reputación a posibles contrataciones para obtener mayor credibilidad. En los últimos meses, Bastion Secure ha publicado ofertas de trabajo para administradores de sistemas en sitios de búsqueda de trabajo y ha agregado nuevas vacantes para programadores e ingenieros inversos de PHP, Python y C ++ en su sitio web. En estos sitios de trabajo, Bastion Secure proporciona información suficientemente profesional para parecer legítima e incluye supuesta información de la oficina y un número de teléfono (+7 499-642-3420). La lista de sitios de trabajo legítimos de Rusia y Ucrania donde Bastion Secure tiene presencia y ha publicado ofertas de trabajo incluye:

- https://www.superjob.ru/vakansii/administrator-windows-setej-36641469.html

- https://ua.joblum.com/company/bastion-secure-ltd

- https://ua.jubee.org/ru/company/bastion-secure-ltd

- https://rabota.ua/company10418701

- https://jobs.ua/company-bastion-secure-ltd-1603731

- https://moscow.cataloxy.ru/firms/bastionsecure.com.htm – 74996423420

- https://remoteworkukraine.com/ua/company/ua-bastion-secure/

FIN7, que opera bajo la apariencia de Bastion Secure, busca programadores (PHP, C ++, Python), administradores de sistemas e ingenieros inversos para crear un “personal” capaz de realizar las tareas necesarias para realizar una variedad de actividades delictivas cibernéticas. Dado el creciente interés de FIN7 en el ransomware, es probable que Bastion Secure busque específicamente administradores de sistemas porque una persona con este conjunto de habilidades podría:

- Identifique los sistemas de las empresas comprometidas

- Identificar usuarios y dispositivos dentro de los sistemas.

- Localizar archivos y servidores de respaldo

Para que el administrador del sistema pueda trazar un mapa del sistema de una víctima, FIN7 primero deberá proporcionar a la persona acceso al sistema. Los operadores de FIN7 podrían obtener el acceso inicial a través de sus métodos bien documentados de phishing e ingeniería social o comprando el acceso en foros de la web oscura a un gran grupo de proveedores. Una vez que el administrador del sistema trazó el mapa del sistema e identificó las copias de seguridad, FIN7 podría escalar al siguiente paso en el proceso de infección de malware y ransomware. Gemini Advisory ha escrito anteriormente informes sobre cómo operan los equipos de ransomware y algunos de sus TTP .

Bastion Secure de FIN7 revela criminalidad durante el proceso de contratación

Una fuente de Gemini se puso en contacto con un “representante de recursos humanos” de Bastion Secure en un sitio de búsqueda de empleo, lo que llevó a un proceso de contratación en el que Bastion Secure compartió sus prácticas comerciales y el acceso a varias de sus herramientas. Gemini analizó estas herramientas para descubrir que en realidad eran las herramientas de post-explotación Carbanak y Lizar / Tirion. Dado que varios profesionales de la seguridad ya han atribuido estas herramientas y ataques de ransomware al grupo FIN7, el hecho de que los representantes de Bastion Secure hayan proporcionado a la fuente versiones encubiertas de estas herramientas de pos-explotación atribuibles establece un fuerte vínculo entre Bastion Secure y FIN7.

Primera etapa: proceso de entrevista

La primera etapa del proceso de contratación procedió de manera similar a un proceso de contratación de trabajo legítimo y no dio indicios de que Bastion Secure fuera una empresa falsa para un grupo de ciberdelincuentes. Primero, el representante de RR.HH. de Bastion Secure se comunicó con la fuente de Gemini y les informó que habían revisado el currículum de la fuente y estaban interesados en contratarlos como especialistas en TI.

Después de que la fuente indicó que estaban interesados en el puesto, la fuente realizó una típica entrevista de primera etapa con el representante de RR.HH. a través de mensajes en Telegram. Aunque muchas personas no criminales en los estados postsoviéticos usan Telegram como su aplicación de mensajería preferida, no es típico que las correspondencias profesionales iniciales se realicen en Telegram.

Después de completar las entrevistas, se informó a la fuente que necesitarían:

- Completar varias tareas de prueba antes de comenzar a prueba.

- Firmar un contrato y un acuerdo de confidencialidad.

- Configure su computadora instalando varias máquinas virtuales y abriendo puertos

Segunda etapa: Tareas de práctica

A primera vista, la segunda etapa del proceso de contratación no dio una indicación clara de que Bastion Secure sea una operación ciberdelincuente. Sin embargo, las acciones tomadas más adelante en la tercera etapa claramente hicieron que las medidas tomadas en la segunda etapa fueran altamente sospechosas. La fuente recibió instrucciones para instalar ciertas plataformas y realizar una serie de asignaciones de práctica que serían típicas para el puesto.

Bastion Secure también informó a la fuente que estaban dispuestos a capacitar a los nuevos empleados en ciberseguridad. Cuando la fuente indicó que estaban interesados en aprender, la compañía les envió archivos adicionales que incluían herramientas que podrían usarse para pruebas de penetración legítimas o actividad maliciosa. Aunque las herramientas proporcionadas a la fuente eran potencialmente inusuales para el puesto, Bastion Secure lo introdujo proponiendo que capacitarían a la fuente no solo para administrar los sistemas del cliente, sino también para protegerlos, dando credibilidad al uso de estas herramientas.

Tercera etapa: la asignación “real” señala la intención delictiva

En la tercera etapa, Bastion Secure le dio a la fuente su primera asignación “real” y quedó claro de inmediato que la empresa estaba involucrada en una actividad delictiva. El hecho de que los representantes de Bastion Secure estuvieran particularmente interesados en los sistemas de archivos y las copias de seguridad indica que FIN7 estaba más interesado en realizar ataques de ransomware que en infecciones de POS.

Para la primera tarea, Bastion Secure proporcionó a la fuente de Gemini una “empresa cliente” en la que trabajar. La tarea habría sido utilizar un script para recopilar información sobre administradores de dominio, relaciones de confianza de dominio, recursos compartidos de archivos, copias de seguridad e hipervisores (el software responsable de crear y ejecutar máquinas virtuales). En este punto, la fuente comenzó a sospechar mucho de las actividades de Bastion Secure, y señaló las siguientes señales de alerta de antes en el proceso de contratación:

- Bastion Secure proporcionó acceso a la red de la empresa sin ninguna documentación o explicación legal, lo que sugiere que el acceso puede haber sido adquirido a través de ingeniería social o comprado en la web oscura.

- Bastion Secure solo estaba interesado en sistemas de archivos y copias de seguridad

- La compañía advirtió sobre una fuerte multa si la fuente instalaba software antivirus en la máquina virtual que estaban usando.

- Se requirió que el empleado usara herramientas específicas para evitar ser detectado

- Bastion software Secure fue supuestamente licencia para “Checkpoint Software Inc”, que puede haber sido un intento de hacerse pasar el software como un producto de la compañía legítima Check Point Software Technologies Ltd . Los investigadores de seguridad han informado anteriormente que FIN7 también ha intentado hacer esto en el pasado.

Atribución

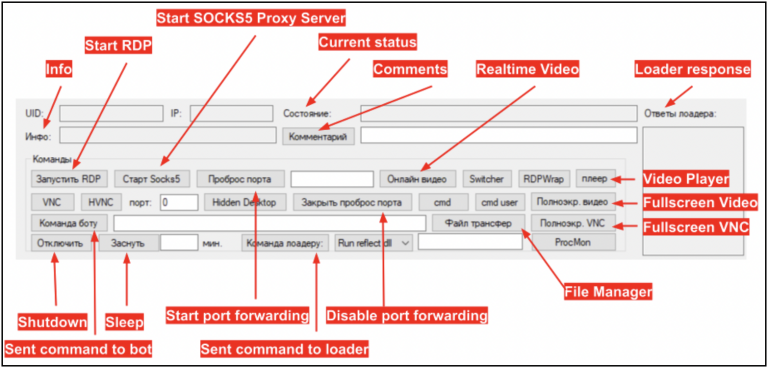

Gemini analizó los archivos que fueron enviados a la fuente por Bastion Secure y encontró que los archivos contenían componentes para las herramientas de post-explotación Carbanak y Lizar / Tirion. Las herramientas posteriores a la explotación, que forman parte del conjunto de herramientas de cualquier grupo de ransomware, permiten a los actores malintencionados controlar las computadoras infectadas después de haber obtenido el acceso inicial a la red de la empresa víctima. Varios profesionales de la seguridad han atribuido anteriormente el uso de Carbanak y Lizar / Tirion a FIN7. Estos dos factores indican que los operadores de FIN7 están compartiendo una versión parcialmente disfrazada de su kit de herramientas con cómplices involuntarios a través de la empresa falsa Bastion Secure.

Los archivos proporcionados a la fuente por Bastion Secure incluían archivos para un componente de software titulado “Command Manager” que era, de hecho, una versión encubierta del componente cliente de Carbanak (ver imagen 12). Gemini determinó esto analizando la funcionalidad del software y concluyó que es una versión actualizada de versiones previamente identificadas de Carbanak . Las principales funciones del administrador de comandos de Carbanak son recopilar información sobre una computadora infectada y obtener acceso remoto a la computadora infectada.

Los archivos contenían un script de PowerShell ofuscado que finalmente lanza el inyector y la carga útil de Lizar / Tirion. La función principal del cargador es recibir comandos periódicos del servidor C&C y ejecutar los comandos en la computadora infectada. Los comandos ejecutados por el cargador en la computadora infectada son “módulos” y los resultados se envían de vuelta al servidor C&C. Estos módulos pueden ser tipos de archivo .dll, .exe y .ps1.

Conclusión

Aunque los ciberdelincuentes que buscan cómplices involuntarios en sitios de trabajo legítimos no es nada nuevo, la magnitud y la descaro con la que opera FIN7 continúan superando el comportamiento mostrado por otros grupos de ciberdelincuentes. FIN7 no solo busca víctimas involuntarias en sitios de trabajo legítimos, sino que también intenta ocultar su verdadera identidad como un grupo prolífico de ciberdelincuentes y ransomware mediante la creación de una presencia web fabricada a través de un sitio web de apariencia legítima, ofertas de trabajo profesionales y páginas de información de la empresa. en sitios de desarrollo empresarial en ruso.

La decisión de FIN7 de contratar cómplices involuntarios, en lugar de encontrar cómplices dispuestos en la web oscura, probablemente se deba a la codicia. Con cómplices dispuestos, FIN7 se vería obligada a compartir un porcentaje de los pagos de rescate por un total de millones de dólares, mientras que los “empleados” involuntarios trabajarían por salarios mensuales de miles de dólares, proporcionales a los mercados laborales de los estados postsoviéticos. Sin embargo, la codicia de FIN7 también le dio a Gemini una visión de las herramientas patentadas de este prolífico equipo de amenazas, así como la exposición de otra empresa falsa de FIN7.

Declaración de la misión de asesoría de Géminis

Gemini Advisory proporciona inteligencia procesable contra el fraude a las organizaciones financieras más grandes en un esfuerzo por mitigar los crecientes riesgos cibernéticos. Nuestro software patentado utiliza soluciones asimétricas para ayudar a identificar y aislar los activos objetivo de los estafadores y delincuentes en línea en tiempo real.